En 2026, gestionar varias cuentas X (Twitter) sin una infraestructura adecuada ya no es viable. X ha mejorado sus sistemas de detección de comprobaciones básicas de IP a huellas digitales avanzadas de dispositivos y análisis de comportamiento, haciendo que el modo incógnito, los proxies baratos y la automatización simple sean ineficaces. Un Navegador Antidetección para Twitter (X) se ha convertido en esencial para cualquiera que gestione agencias, granjas de cuentas u operaciones de marketing, porque aísla las huellas dactilares del navegador, preserva señales de confianza a largo plazo y evita que las cuentas se vinculen y baneen silenciosamente. Esta guía explica por qué la multicontabilidad falla sin control de huellas, cómo X identifica a los usuarios en 2026 y qué herramientas pueden realmente apoyar un crecimiento seguro y escalable, comenzando con una revisión detallada de los principales navegadores antidetección del mercado.

La trampa invisible: Por qué falla la multicontabilidad sin un navegador antidetect para Twitter (X)

En el mundo de alto riesgo del marketing en redes sociales, confiar en la suerte es una mala estrategia. No puedes construir una agencia escalable ni farmear sobre bases inestables. Para sobrevivir a las agresivas actualizaciones de seguridad de X en 2026, debes utilizar una herramienta profesional de gestión multicuenta de Twitter. Si no lo haces, tus activos digitales están constantemente en riesgo.

La mayoría de los negocios fracasan aquí porque tratan la seguridad como algo secundario. Creen que un proxy barato y una ventana de incógnito los ocultarán. Se equivocan. La IA de X ve a través de estos trucos básicos. Esta sección explica las trampas técnicas ocultas que detectan al 90% de los operadores desprevenidos y por qué los métodos antiguos ya no funcionan.

Más allá de la IP: Cómo el dactilar digital de Canvas y WebGL exponen tu identidad

Es un mito común que ocultar tu dirección IP te vuelve invisible. En realidad, tu navegador filtra datos cada vez que visitas una página web. Este proceso se llama huella digital del navegador. X utiliza estos datos para identificar tu dispositivo específico, incluso si cambias de red de internet.

Dos de las mayores filtraciones provienen de Canvas y WebGL.

- Huellas dactilares de lienzo: X pide a tu navegador que renderice una imagen oculta. Tu tarjeta gráfica y controladores específicos dibujan esta imagen de forma ligeramente diferente a otros ordenadores. Este dibujo único actúa como un número de serie digital para tu dispositivo.

- WebGL: Esto revela detalles técnicos sobre el modelo de tu tarjeta gráfica y los controladores.

Si intentas gestionar varias cuentas X sin riesgo de baneo usando el mismo ordenador, X ve el mismo "número de serie" para cada cuenta. No importa si tu dirección IP está en Nueva York un minuto y en Londres al siguiente. Si el ID de hardware permanece igual, X vincula las cuentas entre sí. Una vez vinculado, un solo error en un perfil puede destruir toda tu red al instante.

La evolución del análisis conductual de X en 2026

Para 2026, X ha superado solo comprobar tu hardware. Ahora analizan cómo actúas. La plataforma utiliza IA avanzada para rastrear tus patrones de comportamiento. Esto incluye los movimientos del ratón, la velocidad de desplazamiento e incluso el ritmo de tu escritura.

Los bots y los scripts son rígidos. Se mueven en líneas rectas y escriben al instante. Los humanos son un desastre. Dudamos, desplazamos al azar y cometemos errores. Si todas tus cuentas actúan exactamente igual al mismo tiempo, activas una señal inmediata. Para evitar los sistemas antidetección shadowban de Twitter, vuestras cuentas deben parecer humanas. Necesitan patrones de comportamiento únicos. Un navegador estándar no puede falsificar esto. Necesitas infraestructuras que ayuden a simular la actividad humana natural para integrarse entre la multitud.

Bucles de verificación y la desaparición de granjas de cuentas de baja calidad

La trampa final es el "Bucle de Verificación". Esto ocurre cuando X exige verificación por SMS o un código de correo electrónico cada vez que inicias sesión. Esto suele ocurrir porque tu perfil de navegador parece sospechoso o "superficial".

Antes, podías comprar cuentas baratas y de baja calidad y usarlas hasta que las banearan. Ese modelo está muerto. X ahora detecta cookies de baja confianza al instante. Si tu navegador no guarda correctamente los datos de sesión, o si se filtra que estás usando un servidor Linux en lugar de un portátil de consumo, te marcan la señal. Entras en un ciclo de captchas constantes y comprobaciones telefónicas. Esto destruye tu retorno de la inversión. Pasas más tiempo desbloqueando cuentas que gestionando tu negocio. La verdadera seguridad requiere perfiles de navegador estables y persistentes que mantengan la confianza durante meses, no días.

La solución técnica: Cómo un navegador antidetección para Twitter (X) neutraliza el seguimiento

Ahora entiendes que X (Twitter) rastrea tu "número de serie" de hardware, no solo tu conexión a internet. Ocultar tu dirección IP ya no es suficiente para guardar tus cuentas. Para solucionar esto, necesitas una herramienta que cambie tu identidad digital por completo. Esto es exactamente lo que hace un Navegador Antidetección para Twitter (X ).

Funciona creando "perfiles virtuales" separados. Piensa en cada perfil como un ordenador completamente diferente dentro de tu pantalla. Cuando abres un navegador estándar como Chrome, le dice a X la verdad sobre tu dispositivo. Cuando usas un navegador antidetect, alimenta mentiras controladas específicas de X que parecen 100% reales. No bloquea el seguimiento, lo cual resulta sospechoso. En su lugar, permite el seguimiento pero proporciona datos que coinciden con un usuario genérico y fiable.

La lógica de la suplantación: Por qué importa la consistencia

La característica más crítica de este software es la consistencia de huellas dactilares. Antes, podías simplemente bloquear los datos de tu canvas. Hoy, la IA de X lo detecta inmediatamente. Para sobrevivir en 2026, tu perfil falso debe tener sentido.

Si tu perfil de navegador afirma ser un iPhone que funciona en una red 4G, todos los demás datos deben coincidir con esa afirmación. La resolución de tu pantalla, el estado de la batería y las fuentes deben parecer todas las de un iPhone. Si tu perfil de "iPhone" muestra accidentalmente una fuente del sistema de Windows, X detecta la discrepancia y banea la cuenta. La suplantación de huellas digitales antidetección de alta calidad garantiza que tu User-Agent (tu ID de navegador) se alinee perfectamente con tus lecturas de hardware.

Detener fugas invisibles

Incluso con un proxy fuerte, los navegadores estándar tienen huecos que filtran tu identidad real. La filtración más peligrosa es a través de WebRTC (Comunicación en Tiempo Real Web). Esta tecnología se utiliza para cosas como videollamadas, pero puede revelar tu dirección IP real incluso si usas una VPN o un proxy.

Una herramienta profesional de gestión multicuenta de Twitter incluye protección nativa contra fugas WebRTC. Obliga al navegador a enrutar estas solicitudes técnicas a través de tu proxy o las oculta por completo sin romper la funcionalidad del sitio web. Esto garantiza que X nunca vea tu ubicación real ni la IP de tu red local, manteniendo tus cuentas aisladas y seguras.

Las 10 mejores reseñas de herramientas: Identificar el mejor navegador antidetección para Twitter (X)

Utilizando los criterios de seguridad que establecimos, ahora revisamos a los líderes del mercado. Elegir el software adecuado es una decisión empresarial, no solo una elección tecnológica. La herramienta equivocada provoca baneos de cuentas y pérdida de ingresos. Hemos probado estas herramientas para encontrar el Navegador Antidetección más fiable para Twitter (X) para 2026.

Nuestro objetivo es sencillo. Queremos encontrar una herramienta de gestión multicuenta en Twitter que te permita escalar sin miedo. Analizamos la consistencia de las huellas dactilares, las funciones de colaboración en equipo y la frecuencia de actualizaciones. Aquí está nuestra valoración de las diez principales plataformas.

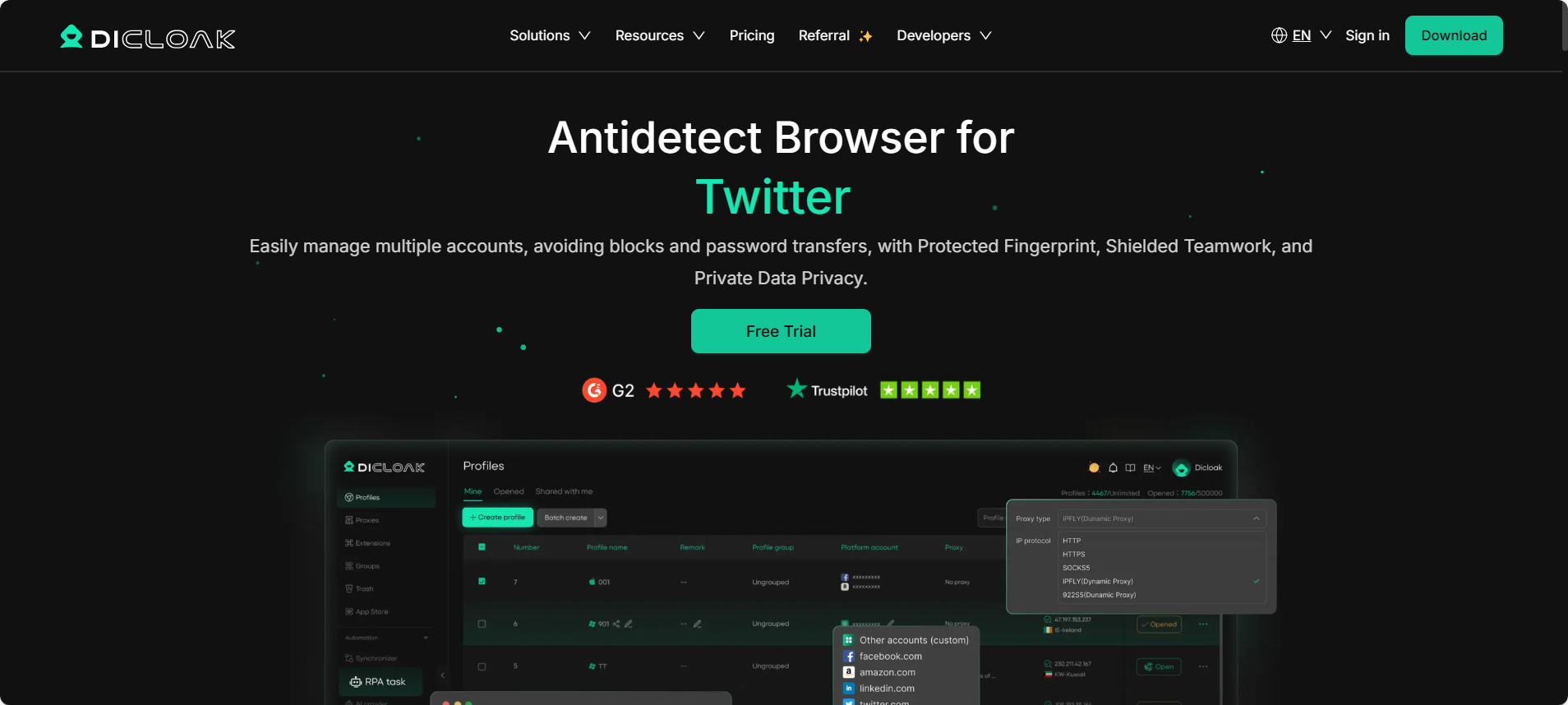

DICloak: Enmascaramiento fiable de huellas dactilares por hardware

DICloak es nuestra principal recomendación para operadores de negocios serios. Destaca por su enfoque en el enmascaramiento profundo del hardware. Cuando usas DICloak, no solo oculta tu IP. Transforma completamente tu huella digital para que parezca un dispositivo de usuario genuino. Este es el factor más crítico para evitar los sistemas de shadowban de Twitter.

Para agencias y equipos, DICloak ofrece un flujo de trabajo simplificado. Puedes crear cientos de perfiles y asignarlos a miembros del equipo con permisos específicos. Esto significa que tu personal puede gestionar cuentas sin ver nunca las credenciales de inicio de sesión en bruto. El soporte de automatización es robusto, lo que te permite manejar tareas repetitivas con facilidad. Si necesitas gestionar varias cuentas X sin riesgos de baneos , esta es la infraestructura más segura disponible.

Características clave:

- Enmascaramiento profundo de huellas dactilares: Protege contra el seguimiento de Canvas y WebGL.

- Colaboración en equipo: Ajustes de permisos específicos para compartir de forma segura.

- Soporte de automatización: integración fluida para escalar operaciones.

Resumen de precios: DICloak ofrece una versión gratuita para pruebas. Los planes de pago son asequibles para el valor que ofrecen. El plan base empieza en 8 dólares al mes, mientras que el plan plus es de unos 28,8 dólares al mes. Los equipos grandes pueden optar por el plan Share+ por 138 $/mes.

Veredicto: El mejor equilibrio entre seguridad de alta gama y escalabilidad operativa para la agricultura de Twitter.

Multilogin: El estándar de la industria para la seguridad de nivel empresarial

El multilogin suele considerarse el pionero de la industria. Está diseñado para grandes empresas que no pueden permitirse ningún tiempo de inactividad. Utilizan dos navegadores personalizados, Mimic y Stealthfox, para asegurarse de que tu huella dactilar coincida perfectamente con el núcleo de tu navegador. Esto reduce significativamente el riesgo de fugas.

Sin embargo, Multilogin tiene un inconveniente: el coste. Es una de las opciones más caras del mercado. Para equipos pequeños o operadores individuales, el alto precio de entrada puede no ofrecer suficiente retorno de inversión en comparación con alternativas más modernas y asequibles.

Características clave:

- Navegadores personalizados: Los núcleos de Mimic y Stealthfox.

- API de automatización: Soporte de alto nivel para Selenium y Puppeteer.

- Cifrado de datos: Los perfiles están cifrados en la nube.

Resumen de precios: Los planes comienzan en 99 €/mes para 100 perfiles. No hay plan gratuito, solo una prueba de pago de 3 días por 1,99 €.

Veredicto: Tecnología excelente, pero el precio es una barrera para muchas empresas en crecimiento.

GoLogin: Gestión de perfiles en la nube sin interrupciones

GoLogin adopta un enfoque diferente centrándose en la accesibilidad en la nube. Permite ejecutar perfiles directamente desde un servidor en la nube usando su navegador "Orbita". Esto es útil si tienes un equipo distribuido que necesita acceso desde diferentes ubicaciones sin sincronizar archivos locales pesados. También incluye proxies gratuitos, lo cual es un buen extra para las pruebas.

El principal inconveniente es la dependencia de su infraestructura en la nube. Si sus servidores sufren lag, tu trabajo se ralentiza. Además, los proxies gratuitos que se proporcionan suelen estar marcados por X, por lo que aún tendrás que comprar proxies residenciales premium por seguridad.

Características clave:

- Lanzamiento en la nube: Ejecuta perfiles sin instalación local.

- Aplicación para Android: Gestiona cuentas desde móvil.

- Proxies gratuitos: Opciones de VPN/Proxy integradas.

Resumen de precios: Los planes profesionales empiezan alrededor de 24 dólares al mes (facturados anualmente) o 49 dólares al mes mensualmente. Hay una prueba gratuita de 7 días.

Veredicto: Ideal para equipos remotos que necesitan acceso a la nube, pero requiere proxies externos de alta calidad para Twitter.

AdsPower: Automatización especializada para afiliados

AdsPower es uno de los favoritos entre los afiliados en Asia y Europa. Es conocido por su robot "RPA" (Automatización Robótica de Procesos). Esta función te permite programar tareas repetitivas—como dar me gusta a tuits o seguir usuarios—sin necesidad de escribir código. Para una estrategia segura de software de automatización de Twitter , este generador visual es muy útil.

El inconveniente aquí es la interfaz. Está repleta de funciones y puede ser abrumadora para principiantes. La curva de aprendizaje es más pronunciada que en otras herramientas.

Características clave:

- Robot RPA: Constructor de automatización sin código.

- Núcleo de doble navegador: Es compatible con motores de Chromium y Firefox.

- Sincronizador: Controla varias ventanas a la vez.

Resumen de precios: Modelo de precios muy flexible. Puedes pagar tan solo 9 dólares al mes dependiendo de cuántos perfiles y miembros de equipo necesites.

Veredicto: Potente para flujos de trabajo con mucha automatización, siempre que te tomes el tiempo para aprender la interfaz.

Dolphin {anty}: Optimizado para equipos de arbitraje de tráfico y criptografía

Dolphin {anty} fue creado por marketers para marketers. Es muy popular en el ámbito cripto y de arbitraje. La interfaz es moderna e intuitiva. Incluye un "Robot de Galletas" que visita sitios web para crear un historial antes de que inicies sesión en X. Esto hace que tu cuenta parezca "calentada" y fiable.

Sin embargo, los usuarios han reportado problemas ocasionales de estabilidad durante las actualizaciones importantes. Aunque el equipo las soluciona rápidamente, la estabilidad es crucial al gestionar cientos de cuentas.

Características clave:

- Robot Galleta: Automatiza el calentamiento de cuentas.

- Etiquetas de estado: Gestión visual sencilla de la salud de la cuenta.

- Integración nativa: Se conecta fácilmente con las herramientas de Facebook y Google Ads.

Resumen de precios: Ofrecen un plan gratuito generoso para 10 perfiles. Los planes de pago empiezan en 89 $/mes para 100 perfiles.

Veredicto: Mejor experiencia de usuario para compradores de medios, pero vigila la estabilidad durante las actualizaciones.

Incogniton: Gestión de la privacidad para perfiles aislados

Incogniton se posiciona como una herramienta centrada en la privacidad. Permite crear perfiles aislados de navegador. Una característica única es la herramienta "Pegar como Escritura Humana", que simula pulsaciones naturales al pegar contraseñas o texto. Esto ayuda a evitar la detección de comportamiento en X.

La desventaja es el rendimiento. La incognición puede requerir muchos recursos. Si ejecutas muchos perfiles simultáneamente en un ordenador antiguo, podrías experimentar un lag significativo.

Características clave:

- Simulación de tipificación humana: Imita el comportamiento real de entrada del usuario.

- Sincronización de datos: Hace copias de seguridad de los datos del perfil en la nube.

- Soporte con Selenio: Bien para los programadores.

Resumen de precios: Incluye un plan inicial gratuito para 10 perfiles. Los paquetes de pago comienzan en 29,99 $/mes para 50 perfiles.

Veredicto: Es bueno para usuarios individuales con presupuesto ajustado, pero requiere un ordenador potente para hacer varias cosas a la vez.

Browser.lol: Instancias virtuales desechables para alto anonimato

Browser.lol ofrece un concepto único: navegadores desechables. En lugar de gestionar un perfil a largo plazo en tu máquina, transmites un navegador desde su servidor. Esto garantiza que no exista huella local en tu dispositivo.

El principal inconveniente de la gestión de Twitter es la continuidad. Twitter requiere cookies e historial consistentes. Las sesiones desechables no son ideales para mantener cuentas a largo plazo porque el entorno cambia con demasiada frecuencia. Es mejor para tareas puntuales.

Características clave:

- Transmisión en la nube: El navegador funciona en un servidor remoto.

- IPs residenciales: Integrado directamente en la sesión.

- Huella cero: Nada se almacena localmente.

Resumen de precios: Puedes pagar 9 dólares al mes o optar por una comisión única de "Desbloqueo del navegador" de 24 dólares.

Veredicto: excelente para el anonimato, pero difícil de usar para cultivar cuentas de Twitter a largo plazo.

Octo Browser: Ingeniería de precisión para comprobaciones complejas de huellas dactilares

Octo Browser está diseñado para superar a los sistemas de detección más duros. Afirma que pasa comprobaciones de que otros navegadores fallan. Su arquitectura imita dispositivos reales con gran precisión. Soporta dispositivos ilimitados, lo que significa que puedes iniciar sesión desde tantos ordenadores como quieras sin costes adicionales.

El inconveniente es la estructura de precios para equipos pequeños. Los planes de nivel inicial son bastante limitados en cuanto a perfil en comparación con competidores como AdsPower.

Características clave:

- Suplantación real de dispositivos: Pasa controles profundos del sistema.

- Dispositivos ilimitados: No hay límites de acceso para Teams.

- Carga rápida: Optimizado para el rendimiento.

Resumen de precios: El plan Starter empieza en 29 €/mes. El plan Base, que ofrece más utilidad, cuesta 79 € al mes.

Veredicto: Una herramienta potente para entornos técnicamente exigentes, pero cara para principiantes.

MoreLogin: Seguridad mejorada para el comercio electrónico global y SMM

MoreLogin se dirige específicamente a los sectores del comercio electrónico y las redes sociales. Utiliza la tecnología de "Huella Digital de Lienzo" para crear dibujos realistas que engañan a los robots de rastreo. Esto es esencial para cualquier herramienta moderna de gestión multicuenta de Twitter. Hace hincapié en el intercambio seguro de perfiles, permitiéndote asignar cuentas a los empleados y revocar el acceso al instante.

Una desventaja es que es un actor más reciente en el mercado. No tiene la estabilidad probada de años que tienen Multilogin o GoLogin, aunque está mejorando rápidamente.

Características clave:

- Tecnología de Canvas: Dactilares gráficos avanzados.

- Compartición de perfiles: Gestión de permisos seguros.

- Automatización: Soporte de API para escalado.

Resumen de precios: Ofrecen un nivel gratuito para 2 perfiles. Los planes de pago empiezan aproximadamente en 9 dólares al mes para 10 perfiles, aumentando con el uso.

Veredicto: Una opción sólida y segura para las agencias, aunque menos probada que sus competidores más antiguos.

Hidemium: Simulación avanzada de dispositivos móviles para aplicaciones de Twitter

Hidemium destaca en la simulación móvil. Como la mayoría de los usuarios reales de Twitter están en móviles, simular un escritorio a veces puede parecer sospechoso. Hidemium te permite imitar dispositivos Android o iOS con precisión. Incluye funciones de automatización de arrastrar y soltar para ayudarte a crear flujos de trabajo visualmente.

El principal inconveniente es el coste del plan de negocio. Para desbloquear todo el potencial de una agencia grande, el precio sube significativamente en comparación con los niveles inferiores.

Características clave:

- Emulación móvil: Simula entornos Android/iOS.

- Automatización visual: Generador de flujos de trabajo de arrastrar y soltar.

- Gestión de cookies: Herramientas fáciles de importar/exportar.

Resumen de precios: Los planes básicos son asequibles a 15 dólares al mes. Sin embargo, el nivel de Negocios sube a 420 dólares al mes, lo que supone una inversión considerable.

Veredicto: La mejor opción si tu estrategia depende mucho de funciones específicas de Twitter para móviles.

Estrategia operativa: Escalando tu negocio con un navegador antidetección para Twitter (X)

Seleccionar el software adecuado es solo el primer paso. Ni siquiera la herramienta más avanzada puede salvarte si tus hábitos diarios activan alarmas de seguridad. Necesitas una hoja de ruta probada para gestionar las operaciones diarias sin ser baneado. Esta sección sirve como tu guía esencial para cultivar cuentas de Twitter 2026. Describe los procedimientos operativos estándar (SOPs) exactos necesarios para convertir una configuración técnica en una máquina empresarial rentable y escalable.

Integración de proxys: Por qué son obligatorios los proxies móviles 4G y residenciales

Tu dirección IP es tu pasaporte digital. En 2026, la IA de seguridad de X puede detectar instantáneamente IPs baratas de centros de datos. Estas IPs provienen de granjas de servidores, no de casas reales ni de teléfonos. Si los usas, tus cuentas serán restringidas inmediatamente. Para parecer un usuario real, debes usar proxies móviles 4G para X o proxies residenciales de alta calidad.

Los proxies móviles 4G son el estándar de oro. Enrutan tu conexión a través de redes móviles reales. Debido a que las antenas móviles comparten direcciones IP entre miles de personas reales, X no puede prohibir fácilmente una IP móvil sin bloquear a usuarios inocentes. Esto da a tus cuentas una "puntuación de confianza" alta por defecto.

Los proxies residenciales son tu segunda mejor opción. Estos utilizan conexiones Wi-Fi legítimas en casa. Cuando configures tu perfil de navegador, asegúrate de ceñirte a una ubicación constante. No inicies sesión desde Nueva York por la mañana y Londres por la tarde. Datos de conexión consistentes y de alta calidad son tan importantes como la huella digital del navegador.

La declaración estándar de calentamiento de la cuenta a 14 días: Construyendo confianza social

No puedes lanzar una campaña de marketing en una cuenta nueva. X trata las cuentas nuevas con sospecha. Debes "calentarles" para demostrar que son humanos. Este proceso crea un historial de cookies HTTP que valida tu identidad. Sigue este horario estricto:

- Días 1–3 (Fase Pasiva): Inicia sesión y haz muy poco. Desplázate por el feed de "Para ti" durante 5 minutos. Sigue 2 o 3 cuentas verificadas, como grandes medios de comunicación o celebridades. No des me gusta, no retuitees ni publiques nada.

- Días 4–7 (Fase de Compromiso): Como 2 o 3 tuits al día. Retuitea una publicación popular y no controvertida. Cambia un poco tu foto de perfil o tu biografía. No incluyas enlaces externos.

- Días 8–14 (Fase activa): Publica un tuit de texto original (sin enlaces). Responde a un tema de tendencia con una frase corta y relevante. Sigue desplazando para generar datos de comportamiento.

Para el día 15, tu cuenta tiene un historial de comportamiento normal. Ahora puedes comenzar poco a poco tus actividades de marketing. Saltarse este periodo de calentamiento es la principal causa de suspensión inmediata de la cuenta.

Automatización masiva: Uso de sincronizadores para la ejecución multiperfil

Una vez que tienes 50 o 100 cuentas calentadas, la gestión manual se vuelve imposible. Necesitas velocidad para generar retorno de la inversión. Aquí es donde entran en juego las estrategias de automatización del marketing de afiliados en Twitter . Sin embargo, usar bots que acceden a la API puede ser arriesgado. Un método más seguro es usar una función de "Sincronizador".

Herramientas como DICloak ofrecen sincronizadores integrados. Esta función permite abrir varias ventanas del navegador una al lado de la otra. Realizas una acción en una ventana "Maestra" —como escribir un tuit o hacer clic en seguir— y el software replica esa acción exacta en todas las demás ventanas abiertas al instante.

Este método imita la entrada manual humana, que es más difícil de detectar para X que los bots basados en scripts. Advertencia: Usa siempre la opción de "retraso aleatorio" si tu herramienta lo permite. Si 100 cuentas tuitean exactamente al mismo milisegundo, activarás un filtro de bots. La eficiencia es clave, pero la imprevisibilidad es lo que mantiene seguras tus cuentas.

Preguntas frecuentes sobre el navegador Antidetect para Twitter (X)

Gestionar una operación de marketing escalable requiere la infraestructura adecuada. Si eres nuevo en el uso de un Navegador Antidetección para Twitter (X), probablemente tengas preocupaciones sobre la seguridad y el cumplimiento normativo. A continuación, se presentan las respuestas directas a las preguntas técnicas y legales más críticas para propietarios de negocios y agencias.

¿Es legal usar un navegador antidetect para Twitter?

Sí, gestionar la privacidad de tus propios datos es legal en la mayoría de las regiones. Un Navegador Antidetección para Twitter (X) es simplemente una herramienta que protege la identidad de tu dispositivo. Sin embargo, aún debes seguir las normas de la plataforma. Si usas estas herramientas para hacer spam, cometer fraude o acosar a usuarios, violas los Términos de Servicio de X y corres el riesgo de suspensión de la cuenta.

¿Cómo evito un shadowban en X en 2026?

Para evitar los disparadores antidetección de shadowban en Twitter , debes mantener una huella digital consistente. Asegúrate de que la zona horaria, el idioma y la configuración de fuentes de tu perfil de navegador coincidan perfectamente con la ubicación de tu proxy. Evita automatizaciones agresivas en cuentas nuevas. Siempre deberías calentar los perfiles manualmente durante al menos 14 días antes de iniciar cualquier campaña de marketing.

¿Puedo usar proxies gratuitos con estos navegadores?

No, usar proxies gratuitos es la forma más rápida de perder tus cuentas. Las direcciones IP gratuitas suelen estar marcadas en listas negras globales porque miles de personas las usan simultáneamente. Para un negocio seguro, debes invertir en los mejores proxies residenciales para Twitter o proxies móviles 4G. Estos proporcionan una dirección IP limpia y de alta confianza que parece un usuario real.

¿Cuál es la diferencia entre un navegador antidetect y una ventana de incógnito?

El modo incógnito solo impide que tu ordenador guarde tu historial y cookies localmente. No oculta la huella del hardware de tu dispositivo a Twitter. Un navegador antidetect cambia completamente tu huella digital (como los datos de Canvas, WebGL y audio). Esto hace que parezcas un usuario completamente diferente en un ordenador nuevo.

¿Cuántas cuentas X puedo gestionar de forma segura por perfil?

La regla estricta para la seguridad empresarial es una proporción 1:1. Deberías asignar exactamente una cuenta de Twitter a un perfil de navegador. Mezclar varias cuentas en un solo perfil provoca solapamiento de cookies. Esto conecta vuestras cuentas. Si Twitter detecta una cuenta mala, baneará todas las cuentas vinculadas a ese perfil.

Conclusión

En el ecosistema X actual, las prohibiciones rara vez se deben a un solo error: ocurren porque las cuentas comparten la misma identidad invisible de dispositivo. Utilizar un Navegador Antidetección para Twitter (X) es la única forma fiable de controlar las huellas dactilares, mantener la coherencia conductual y construir confianza a largo plazo en la cuenta. Cuando se combinan con proxies residenciales o móviles de calidad, procedimientos adecuados de calentamiento y operaciones diarias disciplinadas, los navegadores antidetección permiten a los equipos escalar sin caer en shadowbans o bucles de verificación. Entre todas las opciones analizadas, DICloak ofrece el mejor equilibrio entre estabilidad de huellas digitales, colaboración en equipo y preparación para la automatización, lo que lo convierte en una base práctica para una gestión seria de múltiples cuentas de Twitter (X) en 2026.

Herramientas gratuitas

Complemento de cookies

Generador UA

Generador de direcciones MAC

Generador de IP

Lista de direcciones IP

Generador de código 2FA

Reloj Mundial

Cheque Anónimo

Verificador de Proxy

Verificador de anuncios de Facebook

Raspado web con IA

Herramientas SMM Gratis

Verificador de Sombreado de Twitter