En 2026, gérer plusieurs comptes X (Twitter) sans infrastructure adéquate n’est plus viable. X a amélioré ses systèmes de détection, passant de vérifications IP basiques à une empreinte digitale avancée des appareils et à l’analyse comportementale, rendant le mode incognito, les proxies bon marché et l’automatisation simple inefficaces. Un navigateur antidétection pour Twitter (X) est devenu essentiel pour toute personne gérant des agences, des fermes de comptes ou des opérations marketing, car il isole les empreintes digitales du navigateur, préserve les signaux de confiance à long terme et empêche les comptes d’être silencieusement liés et bannis. Ce guide explique pourquoi la multi-comptabilité échoue sans contrôle des empreintes digitales, comment X identifie les utilisateurs en 2026, et quels outils peuvent réellement soutenir une croissance sûre et évolutive — en commençant par un examen détaillé des meilleurs navigateurs antidétection du marché.

Le piège invisible : pourquoi la multi-comptabilité échoue sans navigateur antidétection pour Twitter (X)

Dans le monde à enjeux élevés du marketing sur les réseaux sociaux, compter sur la chance est une mauvaise stratégie. Vous ne pouvez pas construire une agence évolutive ni faire du farming sur des bases fragiles. Pour survivre aux mises à jour agressives de sécurité de X en 2026, vous devez utiliser un outil professionnel de gestion multi-comptes Twitter. Si vous ne le faites pas, vos actifs numériques sont constamment en danger.

La plupart des entreprises échouent ici car elles considèrent la sécurité comme une simple réflexion secondaire. Ils pensent qu’un proxy bon marché et une fenêtre incognito les cacheraient. Ils ont tort. L’IA de X voit parfaitement à travers ces astuces de base. Cette section explique les pièges techniques cachés qui attrapent 90 % des opérateurs au dépourvu et pourquoi les anciennes méthodes ne fonctionnent plus.

Au-delà de la propriété intellectuelle : comment l’empreinte digitale Canvas et WebGL révèle votre identité

Il est courant de croire que cacher son adresse IP vous rend invisible. En réalité, votre navigateur fuit des données à chaque visite d’un site web. Ce processus s’appelle l’empreinte digitale par navigateur. X utilise ces données pour identifier votre appareil spécifique, même si vous changez de réseau internet.

Deux des plus grandes fuites proviennent de Canvas et WebGL.

- Empreintes digitales sur toile : X demande à votre navigateur de rendre une image cachée. Votre carte graphique et vos pilotes spécifiques dessinent cette image légèrement différemment des autres ordinateurs. Ce dessin unique agit comme un numéro de série numérique pour votre appareil.

- WebGL : Cela révèle des détails techniques sur le modèle de votre carte graphique et les pilotes.

Si vous essayez de gérer plusieurs comptes X sans risquer de bannir en utilisant le même ordinateur, X voit le même « numéro de série » pour chaque compte. Peu importe si votre adresse IP est à New York une minute et à Londres la suivante. Si l’ID matériel reste le même, X relie les comptes entre eux. Une fois lié, une seule erreur sur un profil peut détruire instantanément tout votre réseau.

L’évolution de l’analyse comportementale de X en 2026

En 2026, X est passé au-delà de la simple vérification de votre matériel. Ils analysent maintenant comment vous agissez. La plateforme utilise une IA avancée pour suivre vos schémas de comportement. Cela inclut vos mouvements de souris, votre vitesse de défilement, et même le rythme de votre frappe.

Les bots et scripts sont rigides. Ils se déplacent en lignes droites et tapent instantanément. Les humains sont désordonnés. Nous hésitons, nous faisons défiler au hasard, et nous faisons des erreurs. Si vos comptes fonctionnent tous exactement de la même façon en même temps, vous déclenchez immédiatement un drapeau. Pour éviter les systèmes antidétection shadowban de Twitter, vos comptes doivent avoir une apparence humaine. Ils ont besoin de schémas comportementaux uniques. Un navigateur standard ne peut pas simuler cela. Il faut des infrastructures qui permettent de simuler l’activité humaine naturelle pour se fondre dans la foule.

Boucles de vérification et disparition des fermes de comptes de faible qualité

Le dernier piège est la « Boucle de Vérification ». Cela se produit lorsque X exige une vérification par SMS ou un code email à chaque connexion. Cela arrive généralement parce que votre profil de navigateur paraît suspect ou « mince ».

Autrefois, on pouvait acheter des comptes bon marché et de mauvaise qualité et les faire fonctionner jusqu’à ce qu’ils soient bannis. Ce modèle est mort. X détecte désormais instantanément les cookies de faible confiance. Si votre navigateur ne sauvegarde pas correctement les données de session, ou s’il s’avère que vous tournez sur un serveur Linux plutôt que sur un ordinateur grand public, vous êtes signalé. Vous entrez dans un cycle constant de captchas et de vérifications téléphoniques. Cela détruit votre retour sur investissement. Vous passez plus de temps à débloquer des comptes qu’à gérer votre entreprise. La véritable sécurité nécessite des profils de navigateur stables et persistants qui conservent la confiance pendant des mois, et non des jours.

La solution technique : comment un navigateur antidétection pour Twitter (X) neutralise le suivi

Vous comprenez maintenant que X (Twitter) suit votre « numéro de série » matériel, pas seulement votre connexion internet. Cacher votre adresse IP ne suffit plus à sauvegarder vos comptes. Pour résoudre cela, vous avez besoin d’un outil qui change complètement votre identité numérique. C’est exactement ce que fait un Navigateur Antidétection pour Twitter (X ).

Cela fonctionne en créant des « profils virtuels » séparés. Considérez chaque profil comme un ordinateur complètement différent sur votre écran. Lorsque vous ouvrez un navigateur standard comme Chrome, il dit à X la vérité sur votre appareil. Quand vous utilisez un navigateur antidétect, cela alimente des mensonges contrôlés spécifiques à X qui semblent 100 % réels. Il ne bloque pas le suivi, ce qui paraît suspect. Au lieu de cela, il permet le suivi mais fournit des données correspondant à un utilisateur générique et digne de confiance.

La logique de l’usurpation : pourquoi la cohérence est importante

La caractéristique la plus cruciale de ce logiciel est la cohérence des empreintes digitales. Autrefois, on pouvait simplement bloquer les données de votre canevas. Aujourd’hui, l’IA de X le signale immédiatement. Pour survivre en 2026, votre faux profil doit avoir du sens.

Si votre profil de navigateur prétend être un iPhone fonctionnant sur un réseau 4G, tous les autres points de données doivent correspondre à cette affirmation. La résolution de votre écran, l’état de la batterie et les polices doivent tous ressembler à ceux d’un iPhone. Si votre profil « iPhone » affiche accidentellement une police système Windows, X détecte le décalage et bannit le compte. Une usurpation d’empreintes digitales antidétection de haute qualité garantit que votre User-Agent (votre identifiant de navigateur) correspond parfaitement à vos relevés matériels.

Stopper les fuites invisibles

Même avec un proxy puissant, les navigateurs standards ont des failles qui révèlent votre véritable identité. La fuite la plus dangereuse se fait via WebRTC (Web Real-Time Communication). Cette technologie est utilisée pour des choses comme les appels vidéo, mais elle peut révéler votre véritable adresse IP même si vous utilisez un VPN ou un proxy.

Un outil professionnel de gestion multi-comptes Twitter inclut une protection native WebRTC contre les fuites. Cela oblige le navigateur à acheminer ces requêtes techniques via votre proxy ou les masque entièrement sans compromettre la fonctionnalité du site. Cela garantit que X ne voit jamais votre véritable emplacement ni votre IP réseau local, ce qui permet de garder vos comptes isolés et sécurisés.

Top 10 des critiques d’outils : Identifier le meilleur navigateur antidétection pour Twitter (X)

En utilisant les critères de sécurité que nous avons établis, nous passons maintenant en revue les leaders du marché. Choisir le bon logiciel est une décision commerciale, pas seulement un choix technologique. Le mauvais outil entraîne des bannissements de comptes et des pertes de revenus. Nous avons testé ces outils pour trouver le navigateur Antidétection le plus fiable pour Twitter (X) pour 2026.

Notre objectif est simple. Nous voulons trouver un outil de gestion multi-comptes Twitter qui vous permette de monter en gamme sans crainte. Nous avons examiné la cohérence des empreintes digitales, les fonctionnalités de collaboration en équipe et la fréquence des mises à jour. Voici notre évaluation des dix principales plateformes.

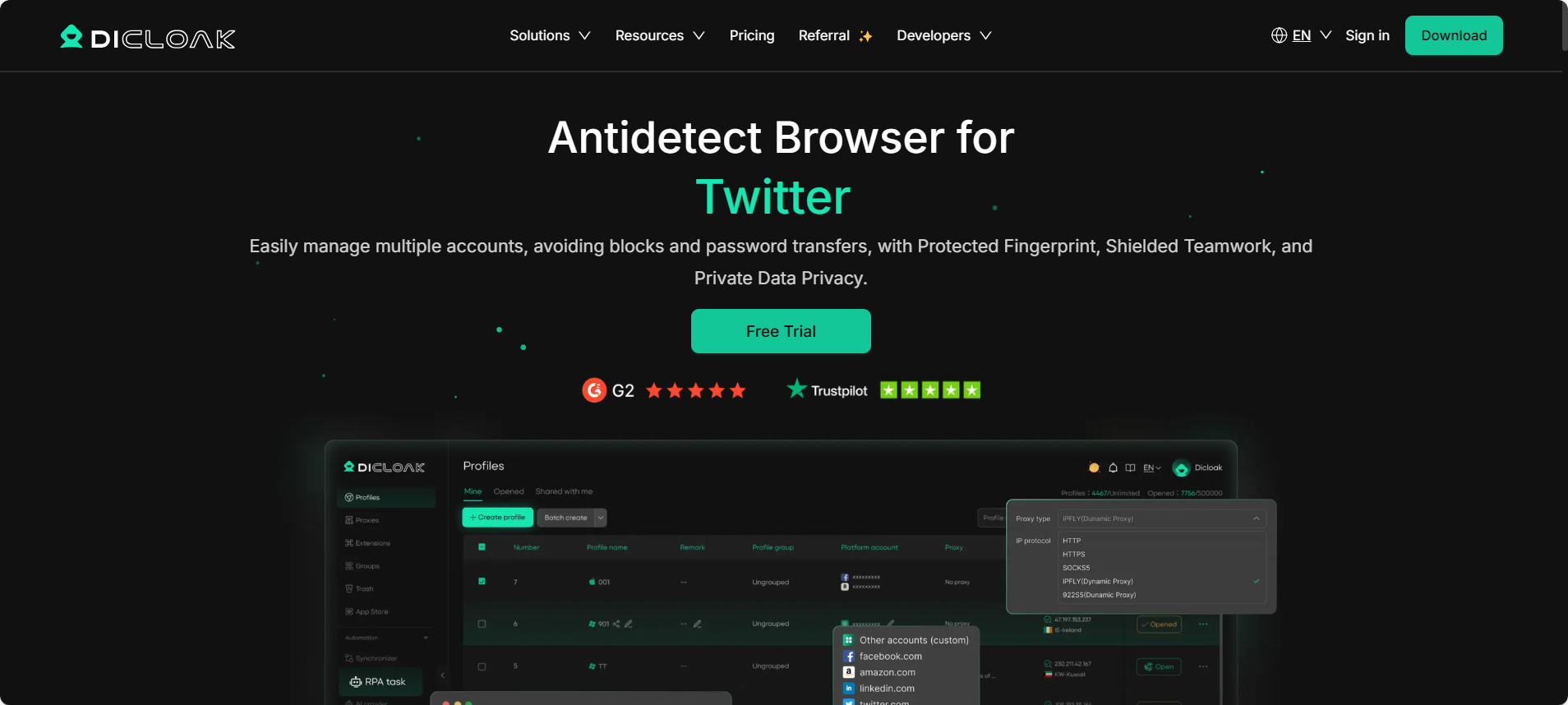

DICloak : Masquage fiable des empreintes digitales matérielles

DICloak est notre recommandation principale pour les opérateurs d’entreprises sérieuses. Il se distingue par son accent sur un masquage matériel profond. Quand vous utilisez DICloak, cela ne fait pas que cacher votre IP. Cela remodele complètement votre empreinte digitale pour qu’elle ressemble à un véritable appareil utilisateur. C’est le facteur le plus critique pour éviter les systèmes antidétection de l’ombre de Twitter .

Pour les agences et équipes, DICloak propose un flux de travail simplifié. Vous pouvez créer des centaines de profils et les attribuer à des membres de l’équipe avec des autorisations spécifiques. Cela signifie que votre personnel peut gérer les comptes sans jamais voir les identifiants bruts de connexion. Le support de l’automatisation est robuste, vous permettant de gérer facilement des tâches répétitives. Si vous devez gérer plusieurs comptes X sans risque de bannissement , c’est l’infrastructure la plus sûre disponible.

Caractéristiques clés :

- Masquage profond des empreintes digitales : Protège contre le suivi Canvas et WebGL.

- Collaboration en équipe : Paramètres d’autorisation granulaires pour le partage sécurisé.

- Soutien à l’automatisation : intégration fluide pour la mise à l’échelle des opérations.

Aperçu des prix : DICloak propose une version gratuite pour les tests. Les forfaits payants sont abordables pour la valeur offerte. Le forfait de base commence à 8 $/mois, tandis que le plan Plus est d’environ 28,8 $/mois. Les grandes équipes peuvent opter pour le forfait Share+ à 138 $/mois.

Verdict : Le meilleur équilibre entre sécurité haut de gamme et scalabilité opérationnelle pour le farming Twitter.

Multilogin : la norme industrielle pour la sécurité de niveau entreprise

Le multilogin est souvent considéré comme le pionnier de l’industrie. Il est conçu pour de grandes entreprises qui ne peuvent pas se permettre de perdre du temps. Ils utilisent deux navigateurs personnalisés, Mimic et Stealthfox, pour s’assurer que votre empreinte digitale corresponde parfaitement au cœur de votre navigateur. Cela réduit considérablement le risque de fuites.

Cependant, le Multilogin présente un inconvénient : le coût. C’est l’une des options les plus chères du marché. Pour les équipes plus petites ou les opérateurs individuels, le prix d’entrée élevé peut ne pas offrir un retour sur investissement suffisant comparé aux alternatives plus modernes et abordables.

Caractéristiques clés :

- Navigateurs personnalisés : Mimic et Stealthfox noyaux.

- API d’automatisation : Soutien haut de gamme pour Selenium et Puppeteer.

- Chiffrement des données : Les profils sont chiffrés dans le cloud.

Aperçu des prix : Les plans commencent à 99 €/mois pour 100 profils. Il n’y a pas de forfait gratuit, seulement un essai payant de 3 jours pour 1,99 €.

Verdict : Excellente technologie, mais la tarification constitue un obstacle pour de nombreuses entreprises en pleine croissance.

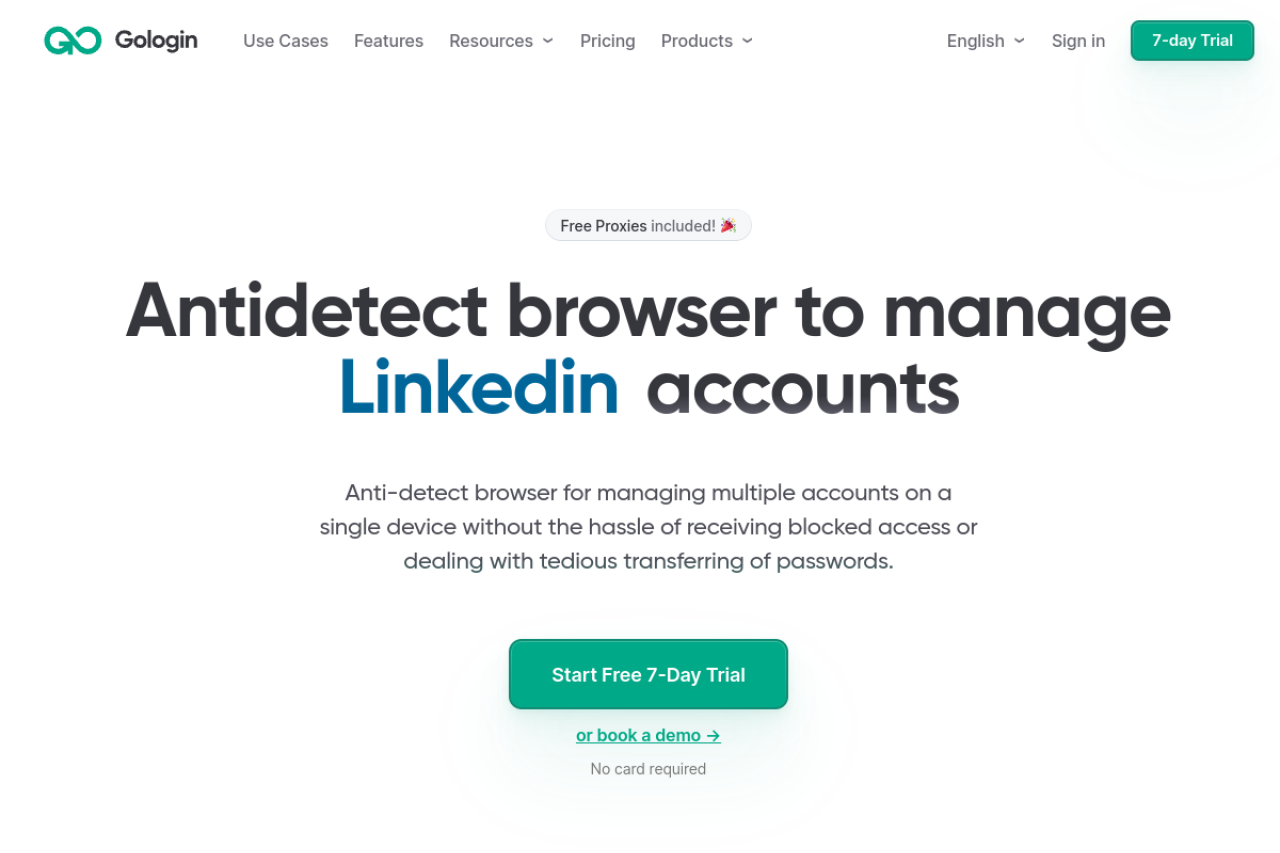

GoLogin : gestion de profil cloud sans faille

GoLogin adopte une approche différente en se concentrant sur l’accessibilité du cloud. Il permet d’exécuter des profils directement depuis un serveur cloud via leur navigateur « Orbita ». C’est utile si vous avez une équipe distribuée qui a besoin d’accéder depuis différents endroits sans synchroniser les fichiers locaux lourds. Il inclut aussi des proxies gratuites, ce qui est un joli bonus pour les tests.

Le principal inconvénient est la dépendance à leur infrastructure cloud. Si leurs serveurs ont du lag, votre travail ralentit. De plus, les proxies gratuits fournis sont souvent signalés par X, donc vous devrez toujours acheter des proxies résidentiels premium pour des raisons de sécurité.

Caractéristiques clés :

- Lancement dans le cloud : Exécutez des profils sans installation locale.

- Application Android : Gérer les comptes depuis le mobile.

- Proxies gratuits : Options VPN/Proxy intégrées.

Aperçu des prix : Les forfaits professionnels commencent autour de 24 $ par mois (facturés annuellement) ou 49 $ par mois. Un essai gratuit de 7 jours est disponible.

Verdict : Idéal pour les équipes à distance qui ont besoin d’accès au cloud, mais il faut des proxies externes de haute qualité pour Twitter.

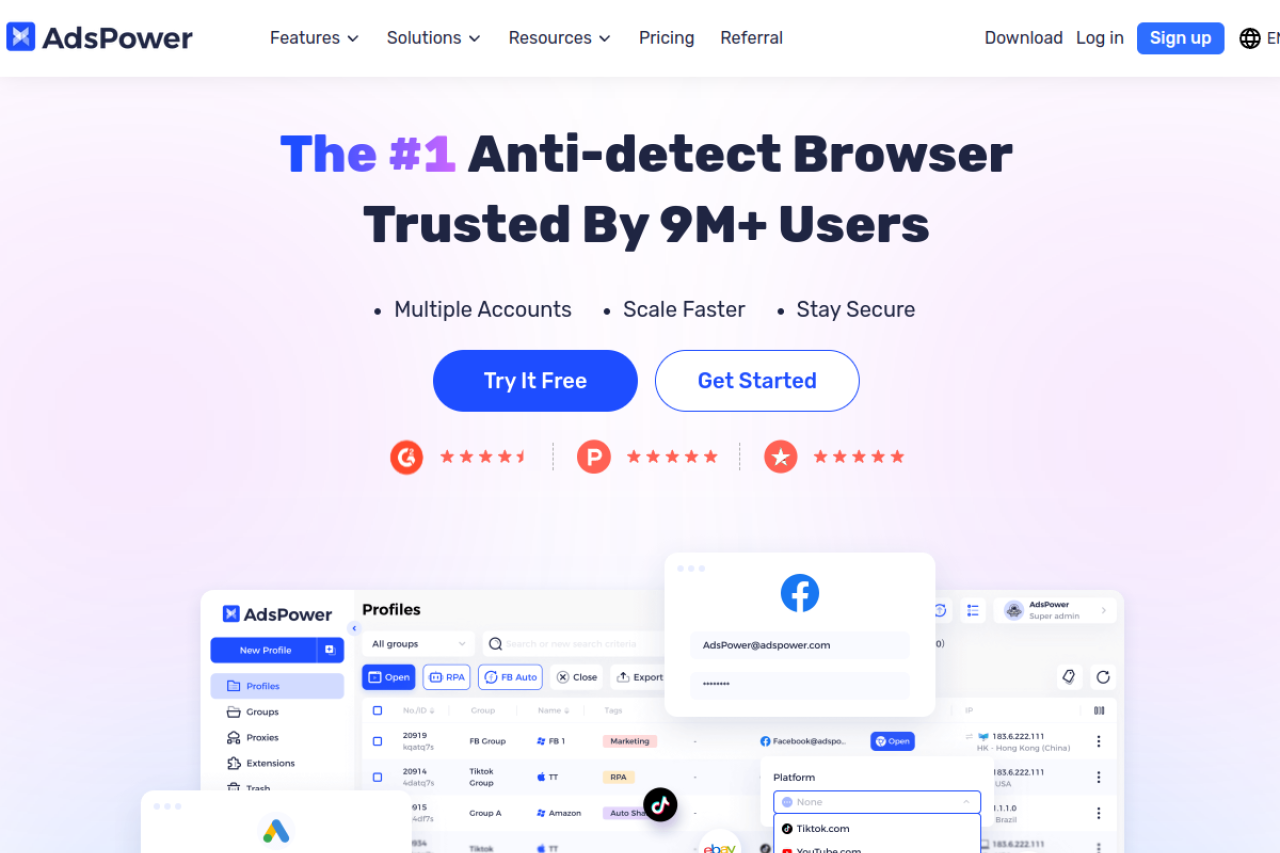

AdsPower : automatisation spécialisée pour les affiliés

AdsPower est un favori parmi les affiliés en Asie et en Europe. Elle est connue pour son robot « RPA » (Robotic Process Automation). Cette fonctionnalité vous permet de programmer des tâches répétitives—comme aimer des tweets ou suivre des utilisateurs—sans avoir besoin d’écrire du code. Pour une stratégie de sécurité liée à un logiciel d’automatisation Twitter , ce créateur visuel est très utile.

Le point négatif ici, c’est l’interface. Il regorge de fonctionnalités et peut être accablant pour les débutants. La courbe d’apprentissage est plus raide que pour d’autres outils.

Caractéristiques clés :

- Robot RPA : Constructeur d’automatisation sans code.

- Cœur double navigateur : Prend en charge à la fois les moteurs Chromium et Firefox.

- Synchroniseur : Contrôlez plusieurs fenêtres à la fois.

Aperçu des prix : Modèle tarifaire très flexible. Vous pouvez payer aussi peu que 9 $ par mois selon le nombre de profils et de membres de l’équipe dont vous avez besoin.

Verdict : Puissant pour les flux de travail axés sur l’automatisation, à condition de prendre le temps d’apprendre l’interface utilisateur.

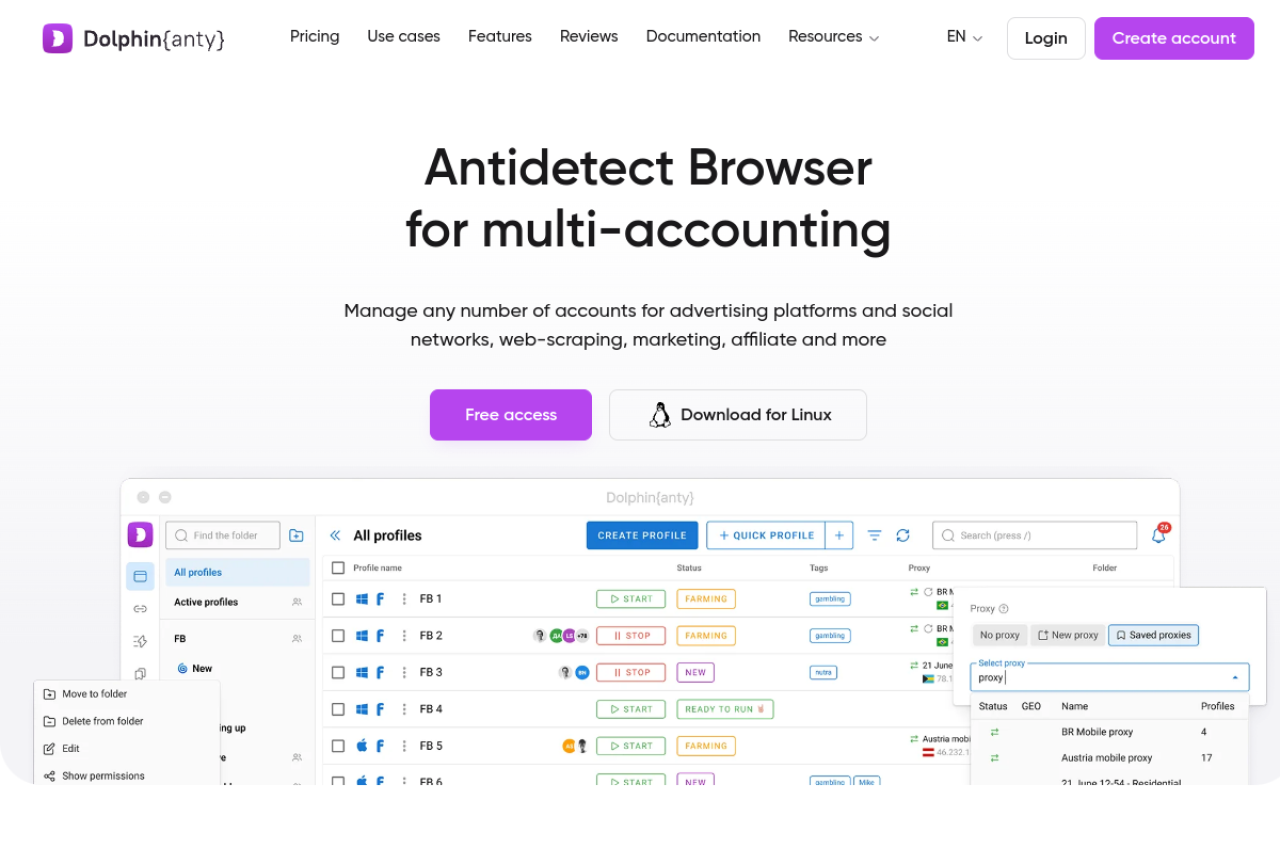

Dolphin {anty} : Optimisé pour l’arbitrage de trafic et les équipes crypto

Dolphin {anty} a été conçu par des marketeurs pour des marketeurs. Il est très populaire dans le domaine de la crypto et de l’arbitrage. L’interface est moderne et intuitive. Il inclut un « robot cookie » qui visite des sites web pour construire un historique avant que vous ne vous connectiez à X. Cela donne à votre compte l’air « réchauffé » et digne de confiance.

Cependant, des utilisateurs ont signalé des problèmes de stabilité occasionnels lors de mises à jour majeures. Bien que l’équipe les répare rapidement, la stabilité est cruciale lors de la gestion de centaines de comptes.

Caractéristiques clés :

- Robot Cookie : Automatise l’échauffement des comptes.

- Tags de statut : Gestion visuelle facile de l’état de santé du compte.

- Intégration native : Se connecte facilement avec les outils Facebook et Google Ads.

Aperçu des prix : Ils proposent un forfait gratuit généreux pour 10 profils. Les forfaits payants commencent à 89 $/mois pour 100 profils.

Verdict : Meilleure expérience utilisateur pour les acheteurs de médias, mais surveillez la stabilité lors des mises à jour.

Incogniton : gestion de la vie privée avant tout pour les profils isolés

Incogniton se positionne comme un outil axé sur la vie privée. Cela permet de créer des profils de navigateur isolés. Une fonctionnalité unique est l’outil « Coller en tant que saisie humaine », qui simule des frappes naturelles lors du collage de mots de passe ou de textes. Cela permet de contourner la détection comportementale sur X.

Le revers de la médaille, c’est la performance. L’incognition peut être gourmande en ressources. Si vous exécutez plusieurs profils simultanément sur un ordinateur plus ancien, vous pourriez rencontrer un lag important.

Caractéristiques clés :

- Simulation de typage humaine : Imite le comportement réel des entrées de l’utilisateur.

- Synchronisation des données : Sauvegarde les données de profil dans le cloud.

- Soutien au sélénium : Bon pour les codeurs.

Aperçu des prix : Inclut un plan de démarrage gratuit pour 10 profils. Les forfaits payants commencent à 29,99 $/mois pour 50 profils.

Verdict : Idéal pour les utilisateurs seuls avec un budget limité, mais il nécessite un ordinateur puissant pour le multitâche.

Browser.lol : Instances virtuelles jetables pour un haut anonymat

Browser.lol propose un concept unique : les navigateurs jetables. Au lieu de gérer un profil à long terme sur votre machine, vous diffusez un navigateur depuis leur serveur. Cela garantit qu’aucune empreinte locale n’existe sur votre appareil.

Le principal inconvénient de la gestion de Twitter est la continuité. Twitter exige des cookies et un historique cohérents. Les séances jetables ne sont pas idéales pour maintenir des comptes à long terme car l’environnement change trop souvent. C’est mieux pour des tâches ponctuelles.

Caractéristiques clés :

- Diffusion en nuage : Le navigateur fonctionne sur un serveur distant.

- IP résidentielles : Intégré directement à la session.

- Empreinte zéro : Rien n’est stocké localement.

Aperçu des prix : Vous pouvez payer 9 $ par mois ou opter pour une taxe unique de « déverrouillage du navigateur » de 24 $.

Verdict : excellent pour l’anonymat, mais difficile à utiliser pour le farm de comptes Twitter à long terme.

Octo Browser : Ingénierie de précision pour des vérifications complexes d’empreintes digitales

Octo Browser est conçu pour surpasser les systèmes de détection les plus difficiles. Il prétend passer les vérifications que d’autres navigateurs échouent. Son architecture imite les dispositifs réels avec une grande précision. Il prend en charge un nombre illimité d’appareils, ce qui signifie que vous pouvez vous connecter depuis autant d’ordinateurs que vous voulez sans frais supplémentaires.

L’inconvénient, c’est la structure tarifaire pour les petites équipes. Les forfaits débutants sont assez limités en termes de profil comparés à des concurrents comme AdsPower.

Caractéristiques clés :

- Usurpation réelle d’appareil : Passe des contrôles profonds du système.

- Appareils illimités : Aucune limite de connexion pour Teams.

- Chargement rapide : Optimisé pour les performances.

Aperçu des prix : Ça commence à 29 €/mois pour le forfait Starter. Le forfait de base, qui offre plus d’utilité, est de 79 €/mois.

Verdict : Un outil puissant pour des environnements techniquement exigeants, mais coûteux pour les débutants.

MoreLogin : Sécurité renforcée pour le commerce électronique mondial et la SMM

MoreLogin cible spécifiquement les secteurs du e-commerce et des réseaux sociaux. Elle utilise la technologie « Toile d’empreinte digitale » pour créer des dessins réalistes qui trompent les robots de suivi. C’est essentiel pour tout outil moderne de gestion multi-compte Twitter. Il met l’accent sur le partage sécurisé de profils, vous permettant d’attribuer des comptes aux employés et de révoquer l’accès instantanément.

Un inconvénient est qu’il s’agit d’un acteur plus récent sur le marché. Il ne possède pas les années de stabilité éprouvée que Multilogin ou GoLogin possèdent, bien qu’il s’améliore rapidement.

Caractéristiques clés :

- Technologie de toile : Empreintes digitales graphiques avancées.

- Partage de profil : Gestion sécurisée des permissions.

- Automatisation : Prise en charge de l’API pour la mise à l’échelle.

Aperçu des prix : Ils proposent un palier gratuit pour 2 profils. Les forfaits payants commencent à environ 9 $/mois pour 10 profils, en augmentant avec l’utilisation.

Verdict : Un choix solide et sûr pour les agences, bien que moins éprouvé que les concurrents plus anciens.

Hidemium : simulation avancée d’appareils mobiles pour applications Twitter

Hidemium excelle dans la simulation mobile. Comme la plupart des vrais utilisateurs de Twitter sont sur mobile, simuler un bureau peut parfois sembler suspect. Hidemium permet d’imiter fidèlement les appareils Android ou iOS. Il inclut des fonctions d’automatisation par glisser-déposer pour vous aider à construire des flux de travail visuellement.

Le principal inconvénient est le coût du plan d’affaires. Pour libérer tout le potentiel d’une grande agence, le prix augmente considérablement par rapport aux patiers inférieurs.

Caractéristiques clés :

- Émulation mobile : Simule des environnements Android/iOS.

- Automatisation visuelle : Générateur de flux de travail glisser-déposer.

- Gestion des cookies : Outils faciles à importer/exporter.

Aperçu des prix : Les forfaits de base sont abordables à 15 $/mois. Cependant, le niveau Affaires passe à 420 $ par mois, ce qui représente un investissement important.

Verdict : Le meilleur choix si votre stratégie repose fortement sur des fonctionnalités Twitter spécifiques au mobile.

Stratégie opérationnelle : faire évoluer votre entreprise avec un navigateur antidétection pour Twitter (X)

Choisir le bon logiciel n’est que la première étape. Même l’outil le plus avancé ne peut pas vous sauver si vos habitudes quotidiennes déclenchent des alarmes de sécurité. Il faut une feuille de route éprouvée pour gérer les opérations quotidiennes sans être banni. Cette section sert de guide essentiel pour l’agriculture de comptes Twitter 2026. Il décrit précisément les procédures opérationnelles standard (SOP) nécessaires pour transformer une installation technique en une machine commerciale rentable et évolutive.

Intégration des proxies : pourquoi les proxys mobiles 4G et résidentiels sont-ils obligatoires

Votre adresse IP est votre passeport numérique. En 2026, l’IA de sécurité de X peut détecter instantanément les IP bon marché des centres de données. Ces adresses proviennent de fermes de serveurs, pas de vraies maisons ou téléphones. Si vous les utilisez, vos comptes seront immédiatement restreints. Pour avoir l’air d’un vrai utilisateur, vous devez utiliser des proxies 4G mobiles pour X ou des proxies résidentiels de haute qualité.

Les proxies 4G mobiles sont la référence en or. Ils font passer votre connexion via de vrais réseaux cellulaires. Parce que les tours mobiles partagent des adresses IP avec des milliers de personnes réelles, X ne peut pas facilement interdire une IP mobile sans bloquer des utilisateurs innocents. Cela donne par défaut à vos comptes un « score de confiance » élevé.

Les procurations résidentielles sont votre deuxième meilleure option. Ces appareils utilisent des connexions Wi-Fi domestiques légitimes. Lorsque vous configurez votre profil de navigateur, assurez-vous de rester dans un seul endroit cohérent. Ne vous connectez pas depuis New York le matin et Londres l’après-midi. Des données de connexion cohérentes et de haute qualité sont tout aussi importantes que l’empreinte digitale du navigateur elle-même.

La procédure de réchauffement du compte sur 14 jours : Construire la confiance sociale

Vous ne pouvez pas lancer une campagne marketing sur un tout nouveau compte. X traite les nouveaux comptes avec méfiance. Il faut les « réchauffer » pour prouver qu’ils sont humains. Ce processus construit un historique de cookies HTTP qui valide votre identité. Suivez ce calendrier strict :

- Jours 1 à 3 (phase passive) : Connectez-vous et faites très peu. Faites défiler le fil « Pour vous » pendant 5 minutes. Suivez 2 ou 3 comptes vérifiés, comme les grands médias ou les célébrités. N’aimez pas, ne retweetez pas, ne postez rien.

- Jours 4 à 7 (phase d’engagement) : Genre 2 à 3 tweets par jour. Retweetez un post populaire et non controversé. Changez légèrement votre photo de profil ou votre bio. N’incluez aucun lien externe.

- Jours 8 à 14 (phase active) : Publiez un tweet texte original (sans liens). Répondez à un sujet tendance par une phrase courte et pertinente. Continuez à faire défiler pour générer des données comportementales.

Au jour 15, votre compte a un historique de comportement normal. Vous pouvez maintenant commencer progressivement vos activités marketing. Sauter cette période d’échauffement est la principale cause de suspension immédiate du compte.

Automatisation de masse : utilisation de synchroniseurs pour l’exécution multi-profils

Une fois que vous avez 50 ou 100 comptes chauffés, la gestion manuelle devient impossible. Il faut de la vitesse pour générer un retour sur investissement. C’est là que les stratégies d’automatisation du marketing d’affiliation Twitter entrent en jeu. Cependant, utiliser des bots qui accèdent à l’API peut être risqué. Une méthode plus sûre est d’utiliser une fonction « Synchroniseur ».

Des outils comme DICloak proposent des synchroniseurs intégrés. Cette fonctionnalité vous permet d’ouvrir plusieurs fenêtres de navigateur côte à côte. Vous effectuez une action dans une fenêtre « Maître » — comme taper un tweet ou cliquer sur suivre — et le logiciel réplique instantanément cette action exacte sur toutes les autres fenêtres ouvertes.

Cette méthode imite l’entrée manuelle humaine, qui est plus difficile à détecter pour X que pour les bots basés sur des scripts. Avertissement : Utilisez toujours le réglage « délai aléatoire » si votre outil le supporte. Si 100 comptes tweetent exactement à la même milliseconde, vous déclencherez un filtre de bots. L’efficacité est essentielle, mais l’imprévisibilité est ce qui protège vos comptes.

Foire aux questions sur le navigateur Antidétection pour Twitter (X)

Gérer une opération marketing évolutive nécessite la bonne infrastructure. Si vous débutez dans l’utilisation d’un navigateur antidétection pour Twitter (X), vous avez probablement des inquiétudes concernant la sécurité et la conformité. Vous trouverez ci-dessous les réponses directes aux questions techniques et juridiques les plus cruciales pour les propriétaires d’entreprises et les agences.

Est-ce légal d’utiliser un navigateur antidétection pour Twitter ?

Oui, gérer sa propre confidentialité des données est légal dans la plupart des régions. Un Navigateur Antidétection pour Twitter (X) est simplement un outil qui protège l’identité de votre appareil. Cependant, vous devez toujours respecter les règles de la plateforme. Si vous utilisez ces outils pour spammer, commettre une fraude ou harceler des utilisateurs, vous violez les Conditions d’utilisation de X et risquez la suspension du compte.

Comment puis-je éviter un shadowban sur X en 2026 ?

Pour éviter les déclencheurs antidétection de l’ombre de Twitter (shadowban ), vous devez maintenir une empreinte digitale cohérente. Assurez-vous que le fuseau horaire, la langue et les paramètres de police de votre profil de navigateur correspondent parfaitement à votre emplacement proxy. Évitez les automatisations agressives sur les nouveaux comptes. Vous devriez toujours échauffer les profils manuellement pendant au moins 14 jours avant de lancer toute campagne marketing.

Puis-je utiliser des proxies gratuits avec ces navigateurs ?

Non, utiliser des proxies gratuits est le moyen le plus rapide de perdre vos comptes. Les adresses IP gratuites sont généralement signalées sur les listes noires mondiales car des milliers de personnes les utilisent simultanément. Pour une entreprise sécurisée, vous devez investir dans les meilleurs proxies résidentiels pour Twitter ou les proxies 4G mobiles. Celles-ci fournissent une adresse IP propre et à haute confiance qui ressemble à un véritable utilisateur.

Quelle est la différence entre un navigateur anti-détection et une fenêtre incognito ?

Le mode incognito empêche votre ordinateur uniquement de sauvegarder localement votre historique et vos cookies. Il ne cache pas l’empreinte matérielle de votre appareil à Twitter. Un navigateur antidétection modifie complètement votre empreinte digitale (comme les données Canvas, WebGL et audio). Cela vous donne l’impression d’un utilisateur complètement différent sur un nouvel ordinateur.

Combien de comptes X puis-je gérer en toute sécurité par profil ?

La règle stricte pour la sécurité en entreprise est un ratio de 1:1. Vous devriez assigner exactement un compte Twitter à un seul profil navigateur. Mélanger plusieurs comptes dans un seul profil provoque un chevauchement de cookies. Cela relie vos comptes ensemble. Si Twitter détecte un compte défaillant, il bannira tous les comptes liés à ce profil.

Conclusion

Dans l’écosystème X actuel, les bannissements sont rarement causés par une seule erreur — ils surviennent parce que les comptes partagent la même identité invisible de l’appareil. Utiliser un Navigateur Antidétection pour Twitter (X) est le seul moyen fiable de contrôler les empreintes digitales, de maintenir la cohérence comportementale et de construire une confiance à long terme dans les comptes. Combinés à des proxies résidentiels ou mobiles de qualité, des procédures de réchauffement appropriées et des opérations quotidiennes disciplinées, les navigateurs anti-détection permettent aux équipes de s’adapter sans tomber dans des shadowbans ou des boucles de vérification. Parmi toutes les options examinées, DICloak offre le meilleur équilibre entre stabilité des empreintes digitales, collaboration en équipe et préparation à l’automatisation, ce qui en fait une base pratique pour une gestion sérieuse des multi-comptes Twitter (X) en 2026.

Outils gratuits

Extension de cookie

Générateur UA

Générateur d'adresse MAC

Générateur d'IP

Liste des adresses IP

Générateur de code 2FA

Horloge mondiale

Vérification Anonyme

Vérificateur de proxy

Vérificateur d'annonces FB

Extraction de données web par IA

Outils SMM gratuits

Vérificateur d'ombre bannissement Twitter