Las agencias y los profesionales del marketing gestionan habitualmente decenas de cuentas de clientes en diferentes plataformas con políticas estrictas contra múltiples inicios de sesión. Esto no es solo un desafío; Es una batalla constante contra algoritmos sofisticados de plataforma, donde un solo error puede costar la cuenta de un cliente. Para navegar por este entorno de alto riesgo, la solución moderna y eficaz son los navegadores antidetect.

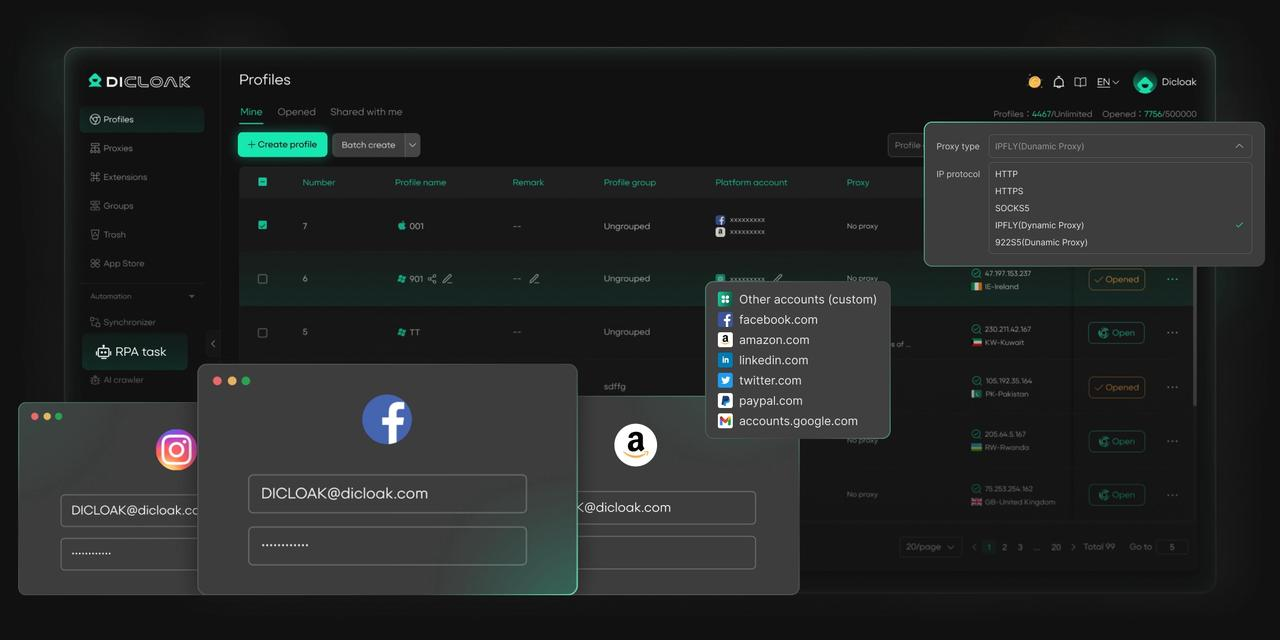

El propósito de este artículo es explorar las distintas alternativas a los navegadores antidetect, analizar sus respectivos pros y contras, y demostrar por qué una solución dedicada como el navegador antidetect DICloak sigue siendo la mejor opción para uso profesional en 2026. Con las crecientes exigencias de los navegadores antidetección para gestionar múltiples cuentas de forma segura y eficiente, DICloak destaca por su alta precisión en las huellas digitales, escalabilidad y facilidad de uso.

¿Qué son los navegadores Antidetect y por qué son esenciales para Teams?

Un navegador antidetección es una herramienta especializada que enmascara la identidad digital del usuario para mantener su actividad de navegación anónima. Lo logra creando perfiles de navegador únicos, cada uno operando en su propio entorno cloud aislado. A cada perfil se le asigna una huella digital distinta del dispositivo (incluyendo su firma WebGL, dirección MAC, fuentes y sistema operativo) y puede conectarse a una dirección IP separada mediante un proxy.

El concepto es sencillo: si usas diez perfiles diferentes de navegador para gestionar diez cuentas de redes sociales, las plataformas los ven como diez dispositivos únicos y reales accediendo a sus servicios. Este método evita efectivamente incluso los sistemas de detección más avanzados.

Cómo Teams aprovecha los navegadores antidetección para la productividad

El caso de uso principal para Teams es gestionar y compartir varias cuentas de clientes de forma segura sin que se les marque. Un navegador antidetección permite que los miembros del equipo colaboren en la misma cuenta sin problemas.

Por ejemplo, un gestor de redes sociales puede iniciar sesión en la cuenta de Instagram de un cliente desde un perfil de navegador específico. Luego pueden compartir ese perfil con otros miembros del equipo, que pueden seguir trabajando desde sus propios dispositivos. Toda la actividad está sincronizada y, para la plataforma, parece que se está utilizando un único dispositivo consistente. Herramientas como DICloak se han convertido en la solución estándar para las agencias que necesitan gestionar una presencia online amplia de forma eficiente.

Cómo las plataformas detectan a los usuarios que evitan los navegadores antidetección

Para entender por qué los navegadores antidetect son tan efectivos, es importante saber cómo las plataformas identifican y bloquean a los usuarios que gestionan múltiples cuentas. Buscan anomalías y patrones que sugieran que una sola entidad opera múltiples perfiles.

Seguimiento de direcciones IP

Operar varias cuentas desde la misma dirección IP es la señal de alerta más evidente para las plataformas. Esta actividad indica que un solo usuario puede estar gestionando varias cuentas, a menudo por spam u otras violaciones de la política.

Huellas dactilares de dispositivos

Los sistemas avanzados de detección rastrean la huella digital única del dispositivo del usuario. Esta firma digital está compuesta por varios elementos, incluyendo el sistema operativo, la versión del navegador, las fuentes instaladas, la resolución de pantalla y la firma WebGL. Si varias cuentas comparten la misma huella, pueden vincularse entre sí. Las plataformas también buscan huellas dactilares poco realistas o sospechosas, como un navegador que reporta un agente de usuario Linux con fuentes exclusivas de Windows.

Cookies y análisis de comportamiento

Las plataformas utilizan cookies para rastrear el historial de usuario, lo que puede revelar cuando un usuario cambia rápidamente entre varias cuentas en el mismo dispositivo. Más allá de las cookies, monitorizan comportamientos no naturales de los usuarios, como que varias cuentas publiquen el mismo enlace simultáneamente o realicen otras acciones sincronizadas. Estos patrones son indicadores fuertes de automatización o violación de políticas.

Las plataformas aplican estas normas porque se utilizan frecuentemente varias cuentas para spam. Esto dificulta que los usuarios legítimos, como los responsables de agencias, realicen su trabajo sin enfrentarse a posibles sanciones.

Una inmersión profunda en alternativas a los navegadores antidetect

Aunque los navegadores antidetección dedicados ofrecen la solución más completa para la gestión de múltiples cuentas, existen varios otros métodos. Hemos probado cada una para documentar sus ventajas, inconvenientes y casos de uso ideales para ayudarte a tomar una decisión informada.

1. Herramientas oficiales de plataforma y permisos empresariales

Este método implica utilizar las herramientas nativas de la plataforma, como Meta Business Suite para Facebook e Instagram. Permite a las agencias acceder a las cuentas de los clientes a través de canales oficiales sin compartir credenciales de acceso.

Ventajas:

- Cumplimiento total de las normas de la plataforma y términos de servicio.

- Funciones de colaboración integradas como bandejas de entrada compartidas, análisis y herramientas de reportes.

- Control centralizado con la capacidad de asignar roles específicos a los miembros del equipo.

- No es necesario compartir credenciales de acceso sensibles, lo que mejora la seguridad.

Contras:

- Limitado a plataformas y funciones compatibles (por ejemplo, sin TikTok, acciones limitadas como unirse a grupos).

- No puede usarse para cuentas personales ni no empresariales.

- No elude los límites de la plataforma en acciones o creación masiva de cuentas.

- Requiere la participación activa del cliente para conceder y gestionar permisos de acceso.

2. Uso de dispositivos físicos reales

Este método clásico pero muy eficaz, a menudo llamado "granja telefónica", consiste en dedicar un dispositivo físico separado a cada cuenta. Cada dispositivo tiene su propio hardware, tarjeta SIM y conexión a internet, lo que garantiza un aislamiento total.

Ventajas:

- El nivel más alto de realismo y autenticidad, ya que cada cuenta utiliza hardware auténtico.

- IDs de hardware únicos, huellas dactilares y direcciones IP para cada cuenta.

- Genera señales auténticas de GPS, SIM y acelerómetro que son imposibles de falsificar.

- Fuerte aislamiento entre cuentas sin riesgo de cruce de datos.

Contras:

- Extremadamente caro de escalar debido al coste del hardware, las tarjetas SIM y la electricidad.

- Es operativamente complejo y requiere un espacio físico considerable para gestionarlo.

- Ineficiente para hacer varias cosas a la vez o cambiar rápidamente entre cuentas.

- Una suscripción a un navegador antidetect como DICloak es significativamente más barata.

3. Teléfonos en la nube y dispositivos móviles virtuales

Alternativa virtual a una granja telefónica, este método implica alquilar dispositivos móviles en la nube o utilizar emuladores como Bluestacks. Servicios como Geelark y VMOS Cloud proporcionan acceso a dispositivos Android virtuales que pueden usarse para gestionar cuentas de aplicaciones móviles desde un PC. Esto es especialmente útil para aplicaciones con funcionalidad web limitada; por ejemplo, muchas funciones de WhatsApp faltan en la versión web, así que iniciar sesión con un teléfono en la nube es útil.

Ventajas:

- Escalable sin necesidad de comprar y gestionar hardware físico.

- Proporciona IDs de Android realistas y comportamiento auténtico de las apps.

- Permite a los miembros del equipo acceder a cuentas sin enviar dispositivos físicos.

Contras:

- Puede ser caro, con suscripciones por horas o mensuales que se acumulan rápidamente.

- Puede experimentar retraso o problemas de rendimiento, especialmente con una conexión a internet lenta.

- Algunas aplicaciones y plataformas pueden detectar y bloquear emuladores o dispositivos virtuales.

- Depende de un proveedor externo para la privacidad y el tiempo de actividad.

4. Proxies por cuenta

Utilizar un proxy residencial o móvil dedicado para cada cuenta puede ocultar eficazmente la dirección IP real del usuario. Sin embargo, este método solo resuelve el problema del seguimiento de IP y no aborda el problema de la huella digital del dispositivo.

Ventajas:

- Hace que las cuentas parezcan de diferentes ubicaciones geográficas.

- Reduce la frecuencia de verificaciones y bloqueos de inicio de sesión relacionados con la IP.

- Se puede escalar aprovechando grandes grupos de proxies disponibles.

Contras:

- Solo cambia la dirección IP, no la huella digital del dispositivo subyacente.

- Alto coste para proxies residenciales o móviles de alta calidad que aún no estén señalados.

- Los proxies baratos o compartidos suelen estar en listas negras e ineficaces.

- No impide la vinculación de cuentas por sí sola.

5. Máquinas virtuales aisladas o VPS

Este método implica el uso de máquinas virtuales (VMs) con software como VirtualBox o Servidores Privados Virtuales (VPS) para crear entornos de sistema operativo totalmente aislados para cada cuenta. Esta es una versión muy técnica, manual y a menudo excesiva de lo que hace automáticamente un navegador antidetect.

Ventajas:

- Fuerte aislamiento sin cruce de cookies ni almacenamiento local entre cuentas.

- Entornos altamente personalizables, incluyendo el sistema operativo, la zona horaria y el lenguaje.

- Hay software gratuito como VirtualBox disponible para montajes DIY.

Contras:

- Muy pesados en recursos, consumiendo una CPU y RAM significativas.

- No escala bien en un solo ordenador.

- Configuración, configuración y mantenimiento manual que consumen mucho tiempo.

- Las huellas dactilares predeterminadas de las máquinas virtuales suelen ser fácilmente detectables por las plataformas.

6. Contenedores de navegador o navegadores de privacidad reforzados

Funciones como Firefox Containers pueden aislar cookies para diferentes cuentas dentro del mismo navegador, pero esto solo es válido para 2-3 cuentas como máximo. Los navegadores centrados en la privacidad como Tor y Brave ofrecen cierta protección contra huellas digitales, pero esto conlleva un compromiso crítico: no basta con tener una huella diferente en la impresión; Debe ser creíble. Las huellas dactilares genéricas, como las de Tor, pueden parecer sospechosas para las plataformas, haciendo que destaques como un usuario anormal en lugar de pasar desapercibido.

Ventajas:

- Rápido y fácil de configurar para aislamiento básico de sesión.

- Los navegadores de privacidad pueden bloquear algunos rastreadores y scripts por defecto.

Contras:

- La huella digital del dispositivo principal permanece igual o se vuelve sospechosa en todos los contenedores.

- No impide completamente la vinculación de cuentas mediante sistemas sofisticados de detección.

- No es escalable para gestionar más de unas pocas cuentas.

- Carece de funciones esenciales de colaboración en equipo y de compartir perfiles.

7. Plataformas SaaS Multicuenta gestionadas

Esta categoría incluye herramientas de terceros (por ejemplo, Publer) que utilizan APIs oficiales de la plataforma para gestionar tareas como programar publicaciones y responder a mensajes entre múltiples cuentas desde un solo panel de control.

Ventajas:

- Opera a través de canales oficiales y conformes de la API, lo que la hace segura.

- A salvo de baneos siempre que las acciones cumplan con las normas de la plataforma.

- Permite una automatización potente para informes, programación y análisis.

Contras:

- La funcionalidad está estrictamente limitada a lo que permite la API oficial (por ejemplo, no gustar ni seguir).

- No se puede usar para crear nuevas cuentas.

- Los costes de suscripción pueden ser elevados, especialmente a medida que aumenta el volumen de cuentas.

- Vulnerable a cambios repentinos en las políticas de la API de la plataforma que pueden romper funcionalidades.

8. Modelo de Operadores Humanos y Equipo Distribuido

Esta estrategia consiste en externalizar la gestión de cuentas a autónomos remotos, utilizando cada persona su propio dispositivo real y dirección IP para gestionar una cuenta específica.

Ventajas:

- El comportamiento humano auténtico es difícil de detectar para los sistemas automatizados.

- Naturalmente, huellas dactilares y direcciones IP de dispositivos diversas.

- Reduce mucho el riesgo de baneos automáticos relacionados con la vinculación de cuentas.

Contras:

- Riesgos de seguridad importantes asociados a compartir credenciales sensibles de cuenta.

- Más caro que usar herramientas de automatización o navegadores antidetect.

- Carece de control centralizado, auditoría y supervisión.

- El problema solo se traslada al freelance, que puede necesitar su propia solución para gestionar varios clientes.

Comparación: Por qué los navegadores antidetect como DICloak superan al resto

Tras revisar todas las alternativas, queda claro que una herramienta especializada ofrece el mejor equilibrio entre seguridad, eficiencia y escalabilidad para un uso profesional. Aunque otros métodos tienen su lugar, a menudo conllevan importantes compensaciones en coste, complejidad o protección. La siguiente tabla ofrece un breve resumen de cómo se compara cada método.

la

| Método | Realismo de la identidad | Mejor para | escalabilidad | Facilidad de Configuración |

| Navegador Antidetección (DICloak) |

Muy alto |

Equipos y agencias gestionando múltiples cuentas |

Altamente escalable mediante arquitectura basada en la nube |

Muy fácil |

| Herramientas oficiales de plataforma |

Muy alto |

Gestión de activos de clientes dentro de los términos de la plataforma |

Limitado por los límites de los andenes; No para cuentas de usuario |

Muy fácil |

| Dispositivos físicos |

Muy alto |

Unas pocas cuentas muy críticas que necesitan máxima seguridad |

Poco práctico más allá de algunos relatos; caro |

Moderado |

| Teléfonos en la nube |

Moderado |

Gestionar muchas cuentas solo de aplicaciones móviles |

Escalable vía nube, pero el coste aumenta por dispositivo |

Complejo |

| Proxies |

Moderadamente bajo |

Apoyar otros métodos; Aislamiento básico de IP |

Escalable, pero la gestión de proxy se vuelve más difícil |

Muy fácil |

| Máquinas virtuales |

Moderado |

Usuarios técnicos que necesitan entornos nativos de aplicaciones |

Escala baja en una sola máquina; Con muchos recursos |

Complejo |

| Contenedores de navegador |

Bajo |

Usuarios casuales que gestionan 2-3 cuentas personales |

No escalable; Se vuelve un desastre rápido |

Fácil |

| Operadores humanos |

Alto |

Cuentas extremadamente sensibles que requieren intervención humana |

No escala bien; caro y difícil de gestionar |

Complejo |

| SaaS de terceros |

Alto |

Agencias que gestionan contenido/análisis mediante API |

Escala media, dependiente de los límites de la herramienta |

Fácil |

La tabla deja claros los compromisos. Aunque los Dispositivos Físicos ofrecen el máximo realismo, su escalabilidad es inexistente y es prohibitiva para cualquier agencia. Por el contrario, soluciones ligeras como los Contenedores del Navegador son fáciles de configurar pero ofrecen poco realismo, exponiendo las cuentas a la detección.

DICloak ocupa el punto óptimo crítico: ofrece el alto realismo de los dispositivos físicos con la facilidad y escalabilidad necesarias para una gestión profesional de equipos, resolviendo directamente los principales retos a los que se enfrentan los profesionales del marketing.

Preguntas frecuentes sobre navegadores antidetección

¿Cómo saben las redes sociales si tengo varias cuentas?

Las redes sociales utilizan una mezcla de datos, incluyendo tu dirección IP, la huella digital única de tu dispositivo (sistema operativo, navegador, fuentes) y patrones de comportamiento. Señalan actividades antinaturales como cambios rápidos de cuentas o realizar acciones sincronizadas entre diferentes cuentas. Los navegadores antidetección ayudan a enmascarar estas huellas, asegurando que tus cuentas parezcan independientes unas de otras.

¿Son suficientes los proxies por sí solos para gestionar varias cuentas de forma segura?

No. Los proxies solo ocultan tu dirección IP y no enmascaran la huella digital de tu dispositivo. Aunque útiles, no son una solución completa y deberían combinarse con un navegador antidetección para máxima seguridad frente a sistemas avanzados de detección. Los navegadores antidetect están diseñados específicamente para alterar estas huellas, haciendo que cada cuenta parezca accedida desde un dispositivo único.

¿Es legal usar teléfonos en la nube o emuladores para la gestión de cuentas?

Sí, usar estas herramientas es legal, similar a alquilar un teléfono virtual para pruebas de QA. La legalidad depende de la actividad del usuario; está perfectamente bien siempre que las herramientas no se utilicen para spam o para violar los Términos de Servicio de la plataforma. Los navegadores antidetect aseguran que, incluso si se usan teléfonos en la nube o emuladores, las cuentas parezcan distintas y cumplen con las normas de la plataforma.

¿Cuál es la alternativa más segura si no uso navegadores antidetect?

El método más seguro es usar herramientas oficiales de plataforma como Meta Business Suite porque cumple totalmente con las normas de la plataforma. Si es necesario gestionar cuentas personales separadas, usar dispositivos físicos reales es lo siguiente más seguro, pero es muy caro e impráctico. Los navegadores antidetección como DICloak ofrecen una alternativa más segura y escalable a una fracción del coste de los dispositivos físicos.

¿Es caro empezar con navegadores antidetect?

Los navegadores antidetección son una solución rentable. Sus planes de suscripción suelen ser significativamente más baratos que comprar varios dispositivos físicos o pagar por un equipo de freelancers, especialmente teniendo en cuenta el tiempo ahorrado y la seguridad proporcionada. Herramientas como DICloak ofrecen una solución escalable a un precio asequible para empresas de cualquier tamaño.

Conclusión: La elección inteligente para la gestión multicuenta en 2026

Aunque existen muchas alternativas a los navegadores antidetect , cada una conlleva desventajas significativas relacionadas con coste, complejidad, seguridad o escalabilidad. Las herramientas oficiales son restrictivas, los dispositivos físicos son prohibitivamente caros y las soluciones ligeras no ofrecen una protección adecuada para el uso profesional.

Aunque un flujo de trabajo de nicho puede implicar combinar herramientas oficiales de API con un navegador antidetect para lograr el máximo cumplimiento, para el reto principal de la gestión multicuenta segura, escalable y colaborativa, una solución dedicada como DICloak se ha convertido en el estándar esencial de la industria. Al invertir en una herramienta profesional, proteges los activos de tus clientes, eliminas el riesgo de baneos de cuentas y aumentas la productividad de tu equipo. Los navegadores antidetección ya no son solo una opción: son una necesidad para el flujo de trabajo moderno de SMM.

Herramientas gratuitas

Complemento de cookies

Generador UA

Generador de direcciones MAC

Generador de IP

Lista de direcciones IP

Generador de código 2FA

Reloj Mundial

Cheque Anónimo

Verificador de Proxy

Verificador de anuncios de Facebook

Raspado web con IA

Herramientas SMM Gratis

Verificador de Sombreado de Twitter