Les agences et les marketeurs gèrent régulièrement des dizaines de comptes clients sur différentes plateformes avec des politiques strictes contre les connexions multiples. Ce n’est pas qu’un défi ; C’est une lutte constante contre des algorithmes sophistiqués de plateforme où une seule erreur peut coûter cher au client. Pour naviguer dans cet environnement à enjeux élevés, la solution moderne et efficace est constituée par les navigateurs antidétect.

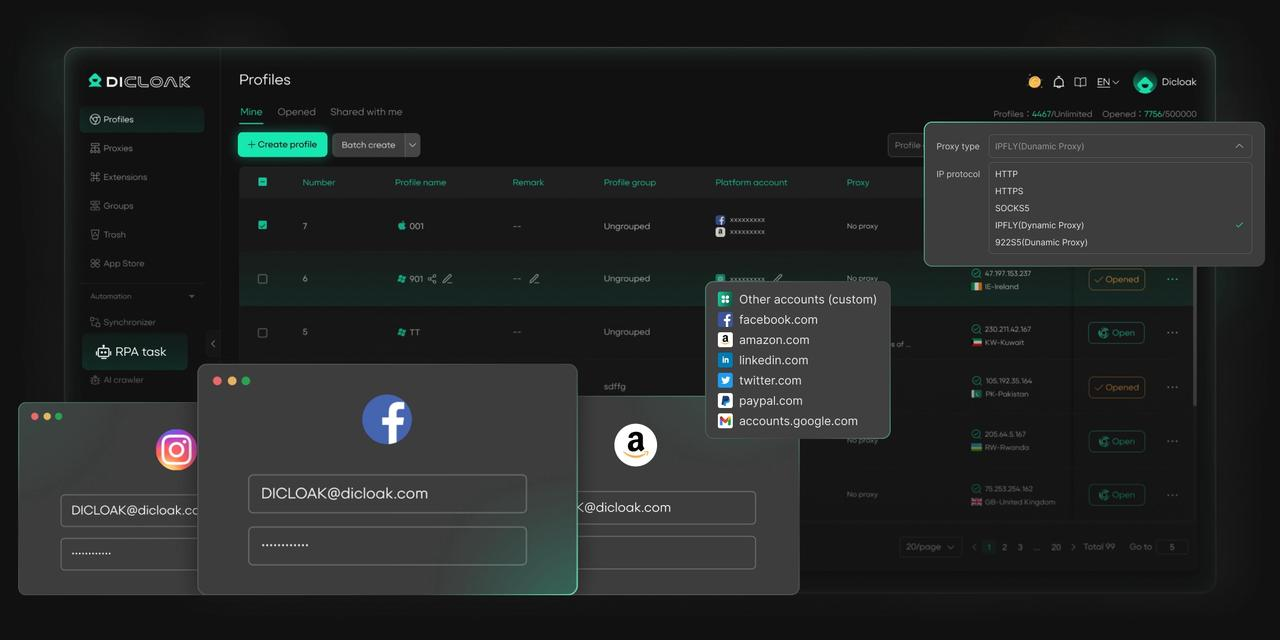

Le but de cet article est d’explorer les différentes alternatives aux navigateurs antidétect, d’analyser leurs avantages et inconvénients respectifs, et de démontrer pourquoi une solution dédiée comme le navigateur antidétection DICloak reste le meilleur choix pour un usage professionnel en 2026. Face aux exigences croissantes des navigateurs antidétection pour gérer plusieurs comptes de manière sécurisée et efficace, DICloak se distingue par sa grande précision des empreintes digitales, sa scalabilité et sa facilité d’utilisation.

Qu’est-ce que les navigateurs Antidétection et pourquoi sont-ils essentiels pour Teams ?

Un navigateur antidétection est un outil spécialisé qui masque l’identité numérique de l’utilisateur afin de garder son activité de navigation anonyme. Il y parvient en créant des profils de navigateurs uniques, chacun fonctionnant dans son propre environnement cloud isolé. Chaque profil se voit attribuer une empreinte distincte de l’appareil (incluant sa signature WebGL, son adresse MAC, ses polices et son système d’exploitation) et peut être connecté à une adresse IP distincte via un proxy.

Le concept est simple : si vous utilisez dix profils navigateurs différents pour gérer dix comptes sur les réseaux sociaux, les plateformes les voient comme dix appareils uniques et réels accédant à leurs services. Cette méthode contourne efficacement même les systèmes de détection les plus avancés.

Comment Teams exploite les navigateurs antidétection pour la productivité

Le principal cas d’utilisation pour les équipes est de gérer et de partager plusieurs comptes clients de manière sécurisée sans être signalé. Un navigateur antidétection permet aux membres de l’équipe de collaborer sans interruption sur le même compte.

Par exemple, un gestionnaire de réseaux sociaux peut se connecter au compte Instagram d’un client depuis un profil navigateur spécifique. Ils peuvent ensuite partager ce profil avec d’autres membres de l’équipe, qui peuvent continuer à travailler depuis leurs propres appareils. Toute l’activité est synchronisée, et pour la plateforme, il semble qu’un seul appareil cohérent soit utilisé. Des outils comme DICloak sont devenus la solution standard pour les agences souhaitant gérer efficacement une présence en ligne étendue.

Comment les plateformes détectent les utilisateurs en contournant les navigateurs antidétection

Pour comprendre pourquoi les navigateurs antidétection sont si efficaces, il est important de savoir comment les plateformes identifient et bloquent les utilisateurs gérant plusieurs comptes. Ils recherchent des anomalies et des schémas suggérant qu’une seule entité exploite plusieurs profils.

Suivi des adresses IP

Gérer plusieurs comptes à partir de la même adresse IP est le signal d’alarme le plus évident pour les plateformes. Cette activité indique qu’un seul utilisateur peut gérer plusieurs comptes, souvent pour des problèmes de spam ou d’autres violations des règles.

Empreinte digitale des dispositifs

Les systèmes de détection avancés suivent l’empreinte digitale unique de l’appareil d’un utilisateur. Cette signature numérique est composée de divers éléments, notamment le système d’exploitation, la version navigateur, les polices installées, la résolution de l’écran et la signature WebGL. Si plusieurs comptes partagent la même empreinte, ils peuvent être reliés entre eux. Les plateformes recherchent également des empreintes digitales irréalistes ou suspectes, comme un navigateur signalant un agent utilisateur Linux avec des polices uniquement Windows.

Cookies et analyse comportementale

Les plateformes utilisent des cookies pour suivre l’historique utilisateur, ce qui peut révéler lorsqu’un utilisateur passe rapidement d’un compte à l’autre sur le même appareil. Au-delà des cookies, ils surveillent les comportements non naturels des utilisateurs, comme plusieurs comptes postant simultanément le même lien ou effectuant d’autres actions synchronisées. Ces tendances sont de forts indicateurs d’automatisation ou de violation des politiques.

Les plateformes appliquent ces règles car plusieurs comptes sont fréquemment utilisés pour le spam. Cela rend difficile pour les utilisateurs légitimes, comme les gestionnaires d’agences, d’accomplir leur travail sans risquer d’éventuelles sanctions.

Une plongée approfondie dans les alternatives aux navigateurs antidétection

Bien que les navigateurs anti-détection dédiés offrent la solution la plus complète pour la gestion multi-comptes, plusieurs autres méthodes existent. Nous avons testé chacun pour en documenter les avantages, les inconvénients et les cas d’usage idéaux afin de vous aider à prendre une décision éclairée.

1. Outils officiels de la plateforme et autorisations métier

Cette méthode consiste à utiliser les outils natifs d’une plateforme, tels que Meta Business Suite pour Facebook et Instagram. Il permet aux agences d’accéder aux comptes clients par des voies officielles sans partager leurs identifiants de connexion.

Avantages :

- Respect total des règles de la plateforme et des conditions d’utilisation.

- Fonctionnalités de collaboration intégrées comme des boîtes de réception partagées, des outils d’analyse et de rapports.

- Contrôle centralisé avec la possibilité d’attribuer des rôles spécifiques aux membres de l’équipe.

- Pas besoin de partager des identifiants de connexion sensibles, ce qui renforce la sécurité.

Inconvénients :

- Limité aux plateformes et fonctionnalités supportées (par exemple, pas de TikTok, actions limitées comme rejoindre des groupes).

- Ne peut pas être utilisé pour des comptes personnels ou non professionnels.

- Ne contourne pas les limites de la plateforme sur les actions ou la création massive de comptes.

- Nécessite une participation active des clients pour accorder et gérer les autorisations d’accès.

2. Utilisation de dispositifs physiques réels

Cette méthode à l’ancienne mais très efficace, souvent appelée « ferme téléphonique », consiste à dédier un appareil physique séparé à chaque compte. Chaque appareil dispose de son propre matériel, carte SIM et connexion internet, assurant une isolation totale.

Avantages :

- Le plus haut niveau de réalisme et d’authenticité, car chaque compte utilise du matériel authentique.

- Identifiants matériels uniques, empreintes digitales et adresses IP uniques pour chaque compte.

- Génère des signaux GPS, SIM et accéléromètres authentiques impossibles à falsifier.

- Forte isolation entre les comptes sans risque de recoupement de données.

Inconvénients :

- Extrêmement coûteux à l’échelle à cause du coût du matériel, des cartes SIM et de l’électricité.

- Opérationnellement complexe et nécessite un espace physique important pour être géré.

- Inefficace pour le multitâche ou pour changer rapidement de compte.

- Un abonnement à un navigateur antidétection comme DICloak est nettement moins cher.

3. Téléphones cloud et appareils mobiles virtuels

Alternative virtuelle à une ferme téléphonique, cette méthode consiste à louer des appareils mobiles basés sur le cloud ou à utiliser des émulateurs comme Bluestacks. Des services comme Geelark et VMOS Cloud offrent l’accès à des appareils Android virtuels qui peuvent être utilisés pour gérer des comptes d’applications mobiles depuis un PC. C’est particulièrement utile pour les applications avec des fonctionnalités web limitées ; par exemple, beaucoup de fonctionnalités WhatsApp manquent sur la version web, donc se connecter avec un téléphone cloud est très utile.

Avantages :

- Évolutif sans avoir besoin d’acheter et de gérer du matériel physique.

- Fournit des identifiants Android réalistes et un comportement authentique des applications.

- Permet aux membres de l’équipe d’accéder aux comptes sans expédier les appareils physiques.

Inconvénients :

- Cela peut être coûteux, avec des abonnements horaires ou mensuels qui s’accumulent rapidement.

- On peut rencontrer des lags ou des problèmes de performance, surtout avec une connexion internet lente.

- Certaines applications et plateformes peuvent détecter et bloquer des émulateurs ou des dispositifs virtuels.

- Elle dépend d’un prestataire tiers pour la confidentialité et la disponibilité.

4. Proxies par compte

L’utilisation d’un proxy résidentiel ou mobile dédié pour chaque compte peut effectivement masquer la véritable adresse IP de l’utilisateur. Cependant, cette méthode ne résout que le problème de suivi IP et ne traite pas la question de l’empreinte digitale des appareils.

Avantages :

- Cela donne l’impression que les comptes viennent de différentes régions géographiques.

- Cela réduit la fréquence des vérifications et blocages de connexion liés à l’IP.

- Peut être scalé en exploitant de larges pools de proxies disponibles.

Inconvénients :

- Ne change que l’adresse IP, pas l’empreinte de l’appareil sous-jacente.

- Coût élevé pour des proxys résidentiels ou mobiles de haute qualité qui ne sont pas déjà signalés.

- Les proxys bon marché ou partagés sont souvent mis sur liste noire et inefficaces.

- Cela n’empêche pas la liaison de compte en soi.

5. Machines virtuelles isolées ou VPS

Cette méthode consiste à utiliser des machines virtuelles (VM) avec des logiciels comme VirtualBox ou Virtual Private Servers (VPS) pour créer des environnements système d’exploitation entièrement isolés pour chaque compte. C’est une version très technique, manuelle, et souvent excessive de ce qu’un navigateur antidétection fait automatiquement.

Avantages :

- Forte isolation sans recoupement de cookies ou de stockage local entre les comptes.

- Environnements hautement personnalisables, incluant le système d’exploitation, le fuseau horaire et le langage.

- Des logiciels gratuits comme VirtualBox sont disponibles pour les installations DIY.

Inconvénients :

- Très gourmande en ressources, consommant beaucoup de CPU et de RAM.

- Ça ne s’adapte pas bien sur un seul ordinateur.

- Installation, configuration et maintenance manuelles chronophages.

- Les empreintes digitales par défaut des machines virtuelles sont souvent facilement détectables par les plateformes.

6. Conteneurs de navigateurs ou navigateurs de confidentialité renforcés

Des fonctionnalités comme Firefox Containers peuvent isoler les cookies pour différents comptes dans le même navigateur, mais cela ne convient qu’à 2 ou 3 comptes au maximum. Les navigateurs axés sur la confidentialité comme Tor et Brave offrent une certaine protection contre les empreintes digitales, mais cela implique un compromis crucial : il ne suffit pas d’avoir une empreinte différente ; Il doit être crédible. Les empreintes digitales génériques, comme celles de Tor, peuvent paraître suspectes aux plateformes, vous faisant ressortir comme un utilisateur anormal plutôt que de vous faire passer inaperçu.

Avantages :

- Rapide et facile à configurer pour l’isolation de base des sessions.

- Les navigateurs de confidentialité peuvent bloquer certains trackers et scripts par défaut.

Inconvénients :

- L’empreinte du dispositif principal reste la même ou devient suspecte dans tous les conteneurs.

- Cela n’empêche pas totalement la liaison de comptes par des systèmes de détection sophistiqués.

- Ce n’est pas évolutif pour gérer plus que quelques comptes.

- Il manque de fonctionnalités essentielles de collaboration d’équipe et de partage de profil.

7. Plateformes SaaS multi-comptes gérées

Cette catégorie inclut des outils tiers (par exemple, Publer) qui utilisent des API officielles de plateforme pour gérer des tâches telles que la planification des publications et la réponse aux messages sur plusieurs comptes depuis un seul tableau de bord.

Avantages :

- Fonctionne via des canaux API officiels et conformes, ce qui la rend sûre.

- À l’abri des bannissements tant que les actions respectent les règles de la plateforme.

- Permet une automatisation puissante pour les rapports, la planification et l’analyse.

Inconvénients :

- Les fonctionnalités sont strictement limitées à ce que permet l’API officielle (par exemple, pas d’appréciation ni de suivi).

- Ne peut pas être utilisé pour créer de nouveaux comptes.

- Les coûts d’abonnement peuvent être élevés, surtout avec l’augmentation du volume des comptes.

- Vulnérable à des changements soudains de politique de l’API de plateforme qui peuvent casser des fonctionnalités.

8. Opérateurs humains et modèle d’équipe distribuée

Cette stratégie consiste à externaliser la gestion des comptes à des freelances à distance, chacun utilisant son propre appareil réel et son adresse IP pour gérer un compte spécifique.

Avantages :

- Le comportement humain authentique est difficile à signaler pour les systèmes automatisés.

- Des empreintes digitales et adresses IP naturellement variées.

- Cela réduit considérablement le risque de bannissements automatisés liés à la liaison de comptes.

Inconvénients :

- Risques majeurs de sécurité liés au partage d’identifiants sensibles de compte.

- Plus coûteux que d’utiliser des outils d’automatisation ou des navigateurs antidétect.

- Il manque de contrôle centralisé, d’audit et de supervision.

- Le problème ne concerne que le freelance, qui peut avoir besoin de sa propre solution pour gérer plusieurs clients.

Comparaison : pourquoi les navigateurs antidétection comme DICloak surpassent les autres

Après avoir examiné toutes les alternatives, il est clair qu’un outil spécialisé offre le meilleur équilibre entre sécurité, efficacité et évolutivité pour un usage professionnel. Bien que d’autres méthodes aient leur place, elles comportent souvent des compromis importants en termes de coût, de complexité ou de protection. Le tableau ci-dessous offre un rapide résumé de la comparaison entre chaque méthode.

, facilitant la mise en place

| Méthode | : réalisme de l’identité | : le meilleur pour la | mise en place de la scalabilité | |

| Navigateur Antidétection (DICloak) |

Très haut |

Équipes et agences gérant plusieurs comptes |

Hautement évolutif grâce à une architecture basée sur le cloud |

Très facile |

| Outils officiels de la plateforme |

Très haut |

Gestion des actifs clients selon les termes de la plateforme |

Limité par les limites des quais ; Pas pour les comptes utilisateurs |

Très facile |

| Dispositifs physiques |

Très haut |

Quelques comptes très critiques nécessitant une sécurité maximale |

Peu pratique au-delà de quelques récits ; coûteux |

Modéré |

| Téléphones cloud |

Modéré |

Gestion de nombreux comptes uniquement sur applications mobiles |

Évolutif via le cloud, mais le coût augmente par appareil |

Complexe |

| Mandataires |

Modérément bas |

Soutenir d’autres méthodes ; Isolation IP de base |

Évolutif, mais la gestion des proxy devient plus difficile |

Très facile |

| Machines virtuelles |

Modéré |

Utilisateurs techniques ayant besoin d’environnements d’application natifs |

Faible échelle sur une seule machine ; Très gourmands en ressources |

Complexe |

| Conteneurs de navigateurs |

Low |

Utilisateurs occasionnels gérant 2-3 comptes personnels |

Pas évolutif ; devient vite salissant. |

Doucement |

| Opérateurs humains |

Haut |

Des comptes extrêmement sensibles nécessitant l’intervention humaine |

Ça ne se scale pas bien ; coûteux et difficile à gérer |

Complexe |

| SaaS tiers |

Haut |

Agences gérant le contenu/analyses via une API |

Échelle moyenne, dépendant des limites de l’outil |

Doucement |

Le tableau clarifie les compromis. Bien que les dispositifs physiques offrent un réalisme maximal, leur évolutivité est inexistante et coûteuse pour n’importe quelle agence. Inversement, les solutions légères comme les Navigateurs Containers sont faciles à configurer mais offrent un faible réalisme, exposant les comptes à la détection.

DICloak occupe le point crucial : offrir le réalisme élevé des appareils physiques avec la facilité et la scalabilité nécessaires à une gestion professionnelle d’équipe, résolvant directement les principaux défis auxquels les marketeurs sont confrontés.

Foire aux questions sur les navigateurs antidétection

Comment les réseaux sociaux savent-ils si j’ai plusieurs comptes ?

Les réseaux sociaux utilisent un mélange de données, notamment votre adresse IP, l’empreinte unique de votre appareil (système d’exploitation, navigateur, polices) et les comportements. Ils signalent des activités non naturelles comme des changements rapides de compte ou des actions synchronisées entre différents comptes. Les navigateurs antidétection aident à masquer ces empreintes digitales, garantissant que vos comptes paraissent indépendants les uns des autres.

Les proxys suffisent-ils à eux seuls pour gérer plusieurs comptes en toute sécurité ?

Non. Les proxys ne masquent que votre adresse IP et ne masquent pas l’empreinte digitale de votre appareil. Bien qu’utiles, ils ne constituent pas une solution complète et doivent être associés à un navigateur antidétection pour une sécurité maximale face aux systèmes de détection avancés. Les navigateurs antidétection sont spécifiquement conçus pour modifier ces empreintes digitales, donnant l’impression que chaque compte est accessible depuis un appareil unique.

Est-il légal d’utiliser des téléphones cloud ou des émulateurs pour la gestion des comptes ?

Oui, utiliser ces outils est légal, un peu comme louer un téléphone virtuel pour des tests QA. La légalité dépend de l’activité de l’utilisateur ; c’est tout à fait acceptable tant que ces outils ne sont pas utilisés pour le spam ou pour enfreindre les Conditions d’utilisation d’une plateforme. Les navigateurs anti-détection garantissent que, même si des téléphones cloud ou des émulateurs sont utilisés, les comptes apparaissent distincts et conformes aux règles de la plateforme.

Quelle est l’alternative la plus sûre si je n’utilise pas de navigateurs antidétection ?

La méthode la plus sûre est d’utiliser des outils officiels comme Meta Business Suite car ils sont totalement conformes aux règles de la plateforme. Si la gestion de comptes personnels séparés est nécessaire, utiliser de vrais appareils physiques est la solution la plus sûre mais très coûteuse et peu pratique. Les navigateurs antidétection comme DICloak offrent une alternative plus sûre et plus évolutive à une fraction du coût des appareils physiques.

Est-ce cher de commencer avec des navigateurs antidétection ?

Les navigateurs anti-détection sont une solution économique. Leurs forfaits d’abonnement sont souvent nettement moins chers que d’acheter plusieurs appareils physiques ou de payer une équipe de freelances, surtout compte tenu du temps gagné et de la sécurité fournie. Des outils comme DICloak offrent une solution évolutive à un prix abordable pour les entreprises de toutes tailles.

Conclusion : Le choix judicieux pour la gestion multi-comptes en 2026

Bien qu’il existe de nombreuses alternatives aux navigateurs antidétection , chacune présente des inconvénients importants liés au coût, à la complexité, à la sécurité ou à l’évolutivité. Les outils officiels sont restrictifs, les appareils physiques sont prohibitivement coûteux, et les solutions légères ne fournissent pas une protection adéquate pour un usage professionnel.

Bien qu’un workflow de niche puisse impliquer d’associer des outils API officiels à un navigateur antidétection pour une conformité maximale, pour le défi principal d’une gestion multi-comptes sécurisée, évolutive et collaborative, une solution dédiée comme DICloak est devenue la norme essentielle de l’industrie. En investissant dans un outil professionnel, vous protégez les actifs de vos clients, éliminez le risque de bannissements de comptes et augmentez la productivité de votre équipe. Les navigateurs anti-détection ne sont plus seulement une option — ils sont indispensables pour le flux de travail SMM moderne.

Outils gratuits

Extension de cookie

Générateur UA

Générateur d'adresse MAC

Générateur d'IP

Liste des adresses IP

Générateur de code 2FA

Horloge mondiale

Vérification Anonyme

Vérificateur de proxy

Vérificateur d'annonces FB

Extraction de données web par IA

Outils SMM gratuits

Vérificateur d'ombre bannissement Twitter