La toma de huellas dactilares del navegador es una forma de rastrearlo en línea. Utiliza datos de su dispositivo. Los sitios recopilan detalles como el tamaño de la pantalla, las fuentes y los complementos. Construyen una "huella dactilar" única. Esta huella dactilar puede seguirte a través de los sitios. Las empresas utilizan las huellas dactilares para proteger los datos. Los bancos comprueban las huellas dactilares para detener el fraude. Los anunciantes los utilizan para obtener mejores anuncios. Sin embargo, los usuarios se preocupan por la privacidad personal. En este caso, CreepJS ayuda a equilibrar ambos lados. Crea conciencia y guía diseños más seguros.

¿Qué es CreepJS y cómo funciona?

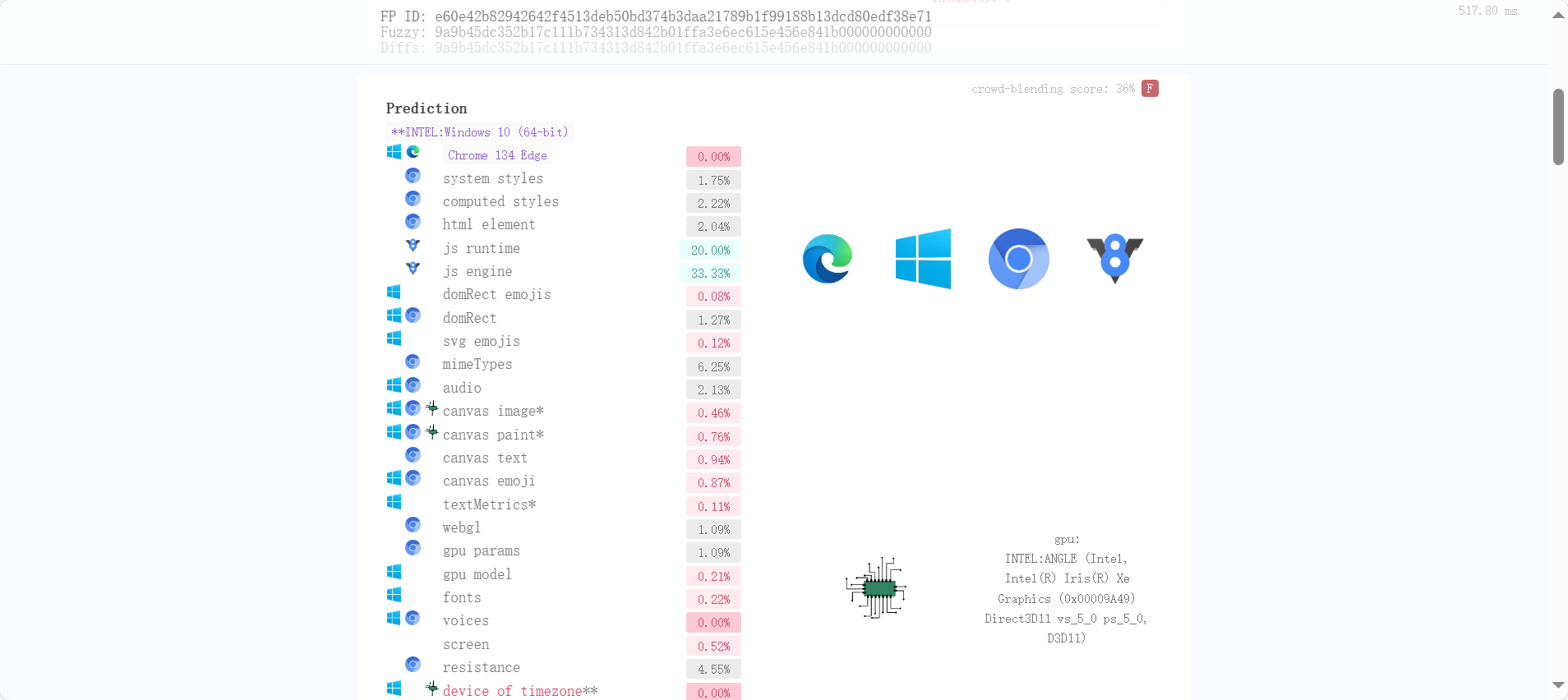

CreepJS es una herramienta gratuita y de código abierto para pruebas de huellas dactilares del navegador. Ejecuta pequeños scripts de JavaScript en su navegador. A continuación, recopila muchos puntos de datos. Comprueba la cadena de su agente de usuario para conocer su navegador y versión. Lee el lienzo y los datos de WebGL para ver cómo dibuja las imágenes su dispositivo. Registra las fuentes instaladas y el tamaño de la pantalla, que varían de un usuario a otro. Incluso anota la zona horaria, el contexto de audio y la memoria del dispositivo, lo que brinda pistas adicionales sobre su máquina.

CreepJS también inspecciona los encabezados HTTP. Ve qué idiomas acepta su navegador y si utiliza cookies o configuraciones de no seguimiento. Prueba WebRTC para revelar direcciones IP locales. Todos estos detalles forman un perfil único. Los sitios llaman a este perfil su "huella digital".

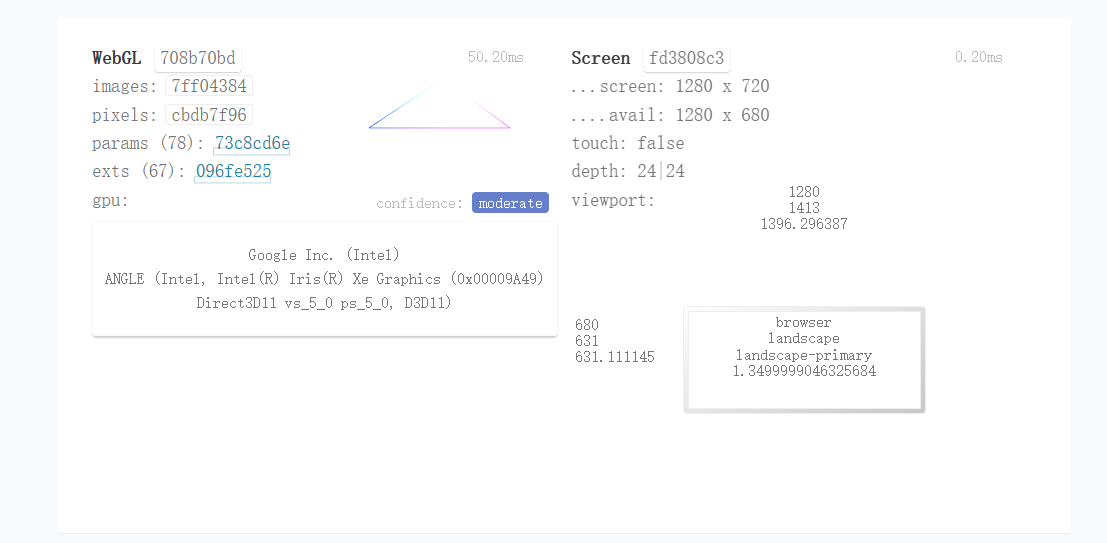

Con CreepJS, los desarrolladores ven exactamente qué datos pueden usar los sitios. Por ejemplo, CreepJS puede dibujar una imagen oculta en el lienzo y, a continuación, leer los datos de píxeles. Ese mapa de píxeles suele ser exclusivo de la tarjeta gráfica y el controlador de su dispositivo. La resolución de la pantalla, las fuentes instaladas, la lista de complementos e incluso el estado de la batería agregan más singularidad. CreepJS registra cada valor y muestra cuáles se repiten en las pruebas.

Al ejecutar CreepJS en diferentes máquinas o perfiles, los equipos pueden comparar los resultados uno al lado del otro. Pueden clasificar qué puntos de datos son más estables y cuáles varían con frecuencia. Esto les ayuda a decidir qué enmascarar o aleatorizar. En resumen, CreepJS ofrece una ventana clara a las huellas dactilares del navegador. Señala exactamente dónde pueden ocurrir las fugas de privacidad y dónde deben centrarse los ingenieros.

¿Cuál es el beneficio de usar Creepjs?

Cuando ejecutas CreepJS en tu navegador, aprovecha varias API web principales. En primer lugar, utiliza la API de la consola para registrar los resultados. La consola es una herramienta de navegador incorporada que muestra mensajes y estructuras de datos. CreepJS imprime un objeto JSON allí. JSON (JavaScript Object Notation) es un formato de texto simple. Hace que los datos sean fáciles de leer y analizar. Puede copiar este JSON y guardarlo en un archivo.

CreepJS calculará una puntuación de estabilidad para cada punto de datos. Esta puntuación muestra la fiabilidad de un valor en todas las ejecuciones. Por ejemplo, la resolución de la pantalla rara vez cambia. Así que esa puntuación es alta. Pero las fuentes pueden cambiar si instala otras nuevas, por lo que la puntuación es menor. Al clasificar estas puntuaciones, puede ver qué valores son los más importantes. Entonces sabrás dónde centrar tus esfuerzos de enmascaramiento o aleatorización.

Bajo el capó, CreepJS utiliza la API de Canvas y WebGL para tomar huellas dactilares de gráficos. La API de Canvas dibuja formas y texto en 2D. CreepJS dibuja formas ocultas y lee los datos de píxeles. Este mapa de píxeles es un "hash de lienzo" único. WebGL aprovecha tu GPU para el renderizado 3D. CreepJS pide a WebGL las cadenas del proveedor y del renderizador. Juntos, canvas y WebGL proporcionan una potente huella dactilar.

Para proteger tu sitio, puedes anular estas API. En DICloak o código personalizado, se extrae el código auxiliar del método HTMLCanvasElement.prototype.getContext. A continuación, devuelve datos de píxeles aleatorios en lugar de los datos reales. También puede bloquear las llamadas WebGL por completo.

Después de aplicar estas correcciones en el código o en el perfil de DICloak, simplemente vuelva a ejecutar CreepJS. La consola o el archivo de registro ahora deberían mostrar hashes de lienzo variados, agentes de usuario falsos y otros valores desplazados. Esta clara vista del antes y el después demuestra que sus contramedidas funcionan.

El uso de CreepJS de esta manera lo ayuda a cumplir con los requisitos de cumplimiento como GDPR y CCPA. Estas leyes requieren que minimice la recopilación de datos y proteja la privacidad del usuario. Al probar con CreepJS, puedes certificar que tu sitio solo recopila lo estrictamente necesario. A su vez, fomenta la confianza de los usuarios, reduce el riesgo legal y se adelanta a las amenazas web en evolución. Por lo tanto, CreepJS sirve como una herramienta de diagnóstico y una guía para las mejores prácticas en la defensa de las huellas dactilares del navegador.

Emparejamiento de CreepJS con un navegador Anti-Detección

Puede usar CreepJS junto con un navegador anti-detección para probar las defensas del mundo real. Primero, ejecute CreepJS en un navegador normal. Observe qué puntos de datos se filtran. A continuación, cambie a DICloak, un potente navegador anti-detección. DICloak enmascara o aleatoriza esos mismos puntos.

Cuando inicies CreepJS dentro de DICloak, verás un resultado diferente. Los datos del lienzo cambian. La cadena de agente de usuario cambia. Los plugins y las fuentes se esconden detrás de valores predeterminados seguros. La zona horaria y el contexto de audio ya no coinciden con el dispositivo real. Esto muestra que DICloak impide que CreepJS construya una huella digital estable.

Este maridaje trae dos beneficios principales. Uno, demuestra que su configuración anti-detección funciona. Obtiene registros claros, uno al lado del otro, del antes y el después. Dos, te ayuda a ajustar la configuración. Si CreepJS sigue encontrando un punto de datos, puede ajustar las reglas de DICloak hasta que desaparezca.

Por ejemplo, un equipo de marketing podría probar la frecuencia con la que CreepJS detecta a un usuario habitual. Ejecutan diez pruebas en un navegador predeterminado. Los diez comparten la misma huella dactilar. A continuación, realizan diez pruebas en DICloak. Cada uno tiene un aspecto único. Esto reduce los riesgos de seguimiento y reorientación de anuncios.

Al combinar CreepJS con DICloak, cumple con los objetivos de privacidad y cumplimiento. Demuestra que su sitio no puede rastrear a los visitantes reales por huella dactilar. Y te aseguras de que herramientas como CreepJS no puedan exponer a tus usuarios. Esto genera confianza y lo mantiene a la vanguardia de las amenazas web en evolución.

Flujo de trabajo: Probando CreepJS con DICloak

- Prepare sus herramientasObtenga CreepJS de su repositorio de GitHub: CreepJS GitHub.O instale a través de NPM: npm install creepjs (CreepJS NPM). Descargue DICloak desde el sitio oficial: DICloak.Revise los pasos de configuración en la documentación: Documentación de DICloak.

- Ejecutar huella digital de línea baseAbra un navegador estándar (Chrome, Firefox, etc.). Cree una página HTML simple que cargue el script CreepJS. Abra la consola de la página y anote los valores de las huellas dactilares (hash del lienzo, fuentes, complementos, zona horaria). Guarde estos resultados como línea de base.

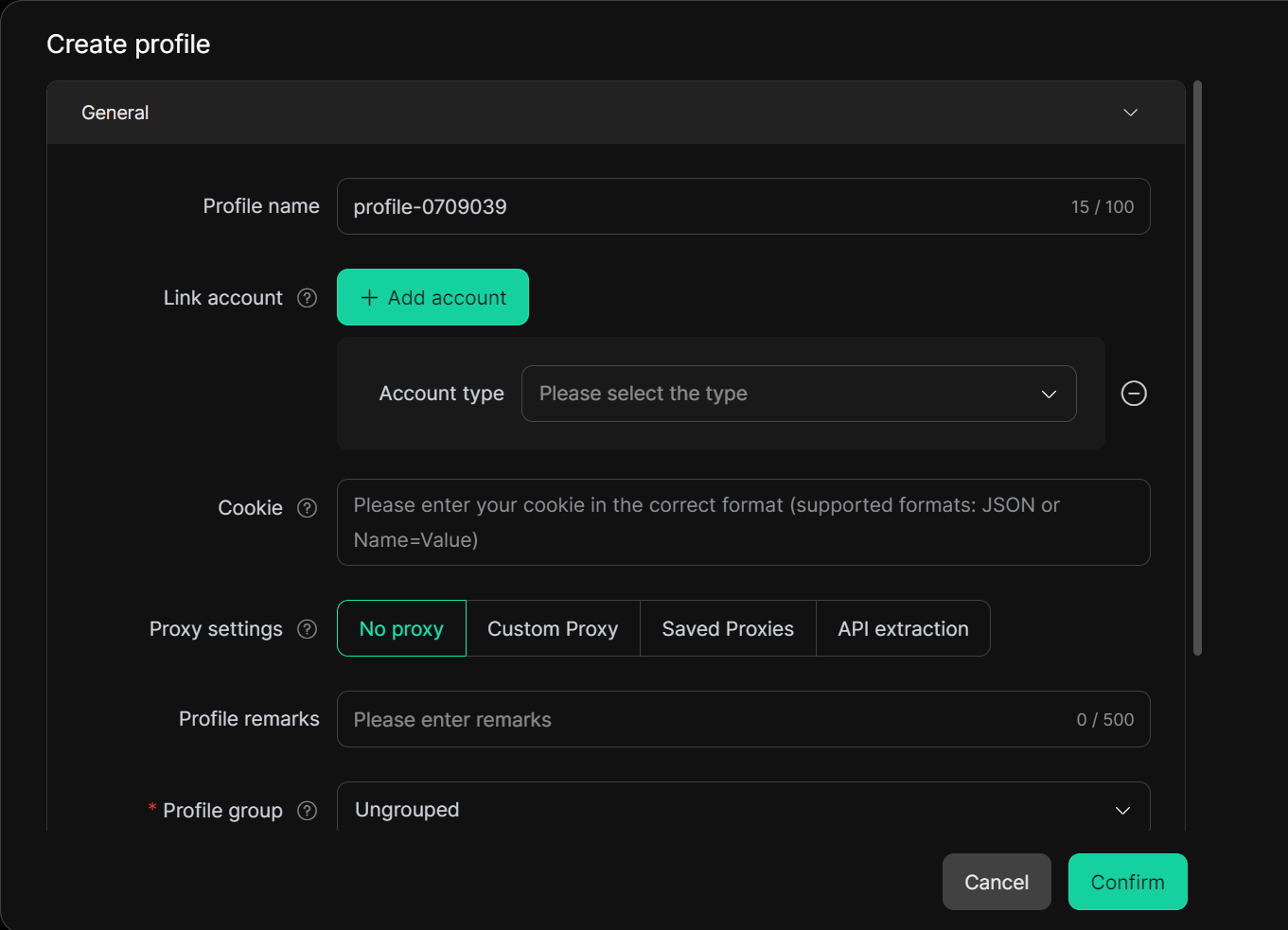

- Configurar el perfil de DICloakInicie DICloak y cree un nuevo perfil de navegador. En la configuración del perfil, habilite la aleatorización de huellas dactilares. Elija cualquier opción de máscara para lienzo, WebGL, fuentes y audio. Guarde e inicie el perfil.

4. Ejecute CreepJS dentro de DICloakEn la ventana del navegador de DICloak, cargue la misma página de prueba HTML. Vuelva a abrir la consola para ver la nueva huella digital. Compare estos valores con su línea de base. Debería ver cambios en los datos del lienzo, las fuentes y la zona horaria.

5. Analice y ajusteSi CreepJS aún recoge un valor constante, regrese a la configuración de DICloak. Ajuste el nivel de aleatorización o agregue máscaras personalizadas. Repita la prueba hasta que todos los puntos de datos clave varíen en cada ejecución.

6. Al seguir este flujo de trabajo claro, valida que DICloak bloquea a CreepJS para que no cree una huella digital estable. Este proceso satisface las necesidades de privacidad y cumplimiento. También genera confianza en el mundo real en su configuración anti-detección.

Casos de uso de CreepJS con un navegador Anti-Detect

- Pruebas de seguridad web Un equipo de seguridad ejecuta CreepJS en un sitio de prueba. A continuación, repiten las pruebas en DICloak. Detectan rápidamente los puntos débiles. Este proceso muestra si los usuarios reales pueden esconderse de la toma de huellas dactilares. Ayuda a arreglar los agujeros de seguridad.

- Verificación de anuncios Una agencia de publicidad comprueba si los anuncios llegan a usuarios únicos. Utilizan CreepJS para detectar huellas dactilares repetidas. A continuación, cambian a los perfiles DICloak. Cada perfil parece nuevo. Esto garantiza informes publicitarios justos.

- Detección de fraudes en la banca Un banco prueba los flujos de inicio de sesión. Cargan CreepJS en las páginas de inicio de sesión. Detectan cuando los scripts marcan a los visitantes habituales. A continuación, utilizan DICloak para imitar diferentes dispositivos. Esto ayuda a entrenar los modelos de fraude.

- Auditorías de cumplimiento de privacidad Un oficial de cumplimiento ejecuta CreepJS para medir las fugas de datos. Registran los valores que recopilan los sitios. A continuación, enmascaran esos valores en DICloak. Esto muestra si el sitio cumple con las reglas GDPR o CCPA.

- Automatización del comercio electrónico Un vendedor administra muchas cuentas de la tienda. Prueban las cajas con CreepJS. Ven cómo la toma de huellas dactilares podría bloquear a los bots. A continuación, ejecutan los mismos flujos en DICloak. Esto hace que la automatización sea fluida y no se detecte.

- Cada caso utiliza CreepJS para revelar las huellas dactilares del navegador. Luego usa DICloak para cubrirlos. Este emparejamiento demuestra tanto seguridad como privacidad. También cumple con los estándares profesionales de pruebas y cumplimiento.

Pregunta frecuente

Pregunta 1 ¿Es ilegal la toma de huellas dactilares del navegador?

R: La toma de huellas dactilares del navegador en sí misma no es ilegal. Es un método de seguimiento. Leyes como el RGPD y la CCPA limitan el uso de los datos. Debe obtener el consentimiento si almacena o comparte huellas dactilares. Herramientas como CreepJS pueden ayudarte a probar el cumplimiento.

Pregunta 2 ¿Para qué sirve FingerprintJS?

R: FingerprintJS es una biblioteca JS popular para la toma de huellas dactilares. Recopila puntos de datos para crear un perfil de dispositivo. Muchos sitios lo utilizan para detectar fraudes y bots. Puedes compararlo con CreepJS para ver qué revela cada herramienta.

Pregunta 3 ¿Son buenas o malas las huellas dactilares del navegador?

R: La huella digital del navegador puede ser ambas. Ayuda a combatir el fraude y mejorar la seguridad. Pero también puede dañar la privacidad del usuario. El uso de CreepJS muestra exactamente la cantidad de datos que un sitio puede recopilar. A continuación, puede optar por proteger o limitar la toma de huellas dactilares.

Pregunta 4 ¿Cuál es la mejor biblioteca de huellas dactilares del navegador?

R: No hay una "mejor" biblioteca. FingerprintJS es rico en funciones. CreepJS es simple y gratuito para probar. Otras opciones incluyen AmIUnique y ClientJS. Debe elegir la herramienta que se adapte a sus necesidades y objetivos de cumplimiento.

Pregunta 5 ¿Pueden los piratas informáticos robar mi huella dactilar?

R: Los piratas informáticos pueden leer su huella digital si ejecutan scripts en su navegador. Pueden usarlo para rastrear o para eludir los controles de seguridad. Al probar con CreepJS y enmascarar con un navegador anti-detección, puede ver y bloquear estos intentos.

Herramientas gratuitas

Complemento de cookies

Generador UA

Generador de direcciones MAC

Generador de IP

Lista de direcciones IP

Generador de código 2FA

Reloj Mundial

Cheque Anónimo

Verificador de Proxy

Verificador de anuncios de Facebook

Raspado web con IA

Herramientas SMM Gratis

Verificador de Sombreado de Twitter