Nos últimos anos, o bloqueio de sites por endereço IP tornou-se um método cada vez mais popular de proteger recursos online e restringir o acesso. No entanto, para muitos usuários, esses bloqueios são um grande obstáculo para acessar as informações ou serviços de que precisam. Para contornar essas restrições e obter acesso aos recursos certos, existem vários métodos comprovados. Neste artigo, veremos cinco das maneiras mais eficazes de contornar o bloqueio de IP, incluindo o uso de servidores proxy, túneis SSH, antidetecção e outras tecnologias para ajudar a manter o anonimato e a segurança ao navegar na Internet.

Você está procurando um navegador que permita visitar qualquer site livremente? O DICloak Anti-Detect Browser é a escolha perfeita! Ele suporta configurações de impressão digital do navegador e do proxy, o que ajuda a contornar as restrições de acesso ao site. Clique em [Link] para download e registro. Após o registro, entre em contato com o suporte ao cliente para obter um bônus!

O que é IP?

IP (Internet Protocol) é um endereço exclusivo usado para identificar dispositivos em uma rede e rotear dados entre eles. Um endereço IP é uma parte essencial da internet, pois sem ele, os dispositivos não seriam capazes de se comunicar entre si. Todos os dispositivos conectados à rede, sejam computadores, smartphones, servidores ou roteadores, têm seu próprio endereço IP.

Existem dois tipos principais de endereços IP:

- IPv4é o formato mais antigo e comum, composto por 32 bits e representado por quatro números separados por pontos (por exemplo, 192.168.1.1). Ele pode fornecer até 4 bilhões de endereços exclusivos, o que, no entanto, não corresponde ao crescimento do número de dispositivos conectados.

- IPv6é um padrão mais recente que consiste em 128 bits, que permite criar um número quase infinito de endereços exclusivos (exemplo: 2001:0db8:85a3:0000:0000:8a2e:0370:7334). O IPv6 foi introduzido em resposta à escassez de endereços IPv4.

O endereço IP pode serEstáticoouDinâmico:

- IP estáticoé um endereço permanente que sempre permanece o mesmo para o dispositivo. É frequentemente usado para servidores e serviços que exigem uma conexão estável.

- IP dinâmicoé um endereço que pode mudar a cada nova conexão do dispositivo à rede. Geralmente é usado para usuários domésticos e clientes de provedores de serviços de Internet.

Além disso, o endereço IP pode serPúblicoouPrivado. Um endereço IP público é usado para identificar um dispositivo na Internet, enquanto um IP privado é usado dentro de uma rede local (como uma casa ou escritório) e fica oculto do mundo exterior por meio de um roteador. Essas diferenças desempenham um papel fundamental no gerenciamento, bloqueio e filtragem de conteúdo na web.

Entender o que é um endereço IP é essencial para contornar várias restrições, como o bloqueio de sites, que geralmente são feitos no nível do IP. Se um site ou serviço detectar que um usuário com um endereço IP específico está se conectando a ele, ele poderá usar vários métodos de bloqueio, o que torna necessário procurar maneiras de contorná-lo.

Por que devo ignorar o bloqueio de IP?

O bloqueio de IP é uma das formas mais comuns de restringir o acesso ao conteúdo usado por governos, plataformas de internet e até sites individuais. As razões para impor tais bloqueios podem ser variadas: proteção contra ataques, violação de direitos autorais, censura ou violação de políticas internas. No entanto, para usuários comuns, o bloqueio pode ser um sério obstáculo, especialmente quando o acesso às informações ou serviços necessários é limitado.

Exemplo 1:Acesso a recursos de informação em países censurados

Muitos países, como China, Irã e Turquia, aplicam censura estrita na Internet, restringindo o acesso a determinados recursos da web. Por exemplo, na China, o acesso a sites populares como Google, Facebook, Twitter e YouTube é restrito ou bloqueado. Em vez disso, uma alternativa chinesa é usada, como Baidu, WeChat e Youku. O bloqueio é realizado no nível dos endereços IP, o que permite que as agências governamentais restrinjam o acesso aos recursos da Internet.

Exemplo 2:Problemas com o acesso a serviços online estrangeiros

Digamos que você more na Rússia e queira usar serviços de streaming estrangeiros como Netflix ou Hulu. No entanto, devido ao bloqueio relacionado a direitos de conteúdo, esses serviços podem não estar disponíveis em seu país. Quando você tenta acessar o site, seu endereço IP pode ser reconhecido como pertencente a um país específico e o acesso será bloqueado. Em tal situação, ignorar o bloqueio de IP permite que o usuário use serviços aos quais o acesso normal é negado.

Exemplo 3:Bloqueio no nível do site

Muitos recursos online e redes sociais (como Instagram ou Twitter) podem restringir o acesso a usuários com endereços IP suspeitos ou de baixa classificação se a conta violar suas políticas, como e-mails de spam ou violação dos termos de uso. Se você foi bloqueado pelo endereço IP, há uma variedade de métodos que você pode usar para contornar o bloqueio e continuar usando o serviço.

Como tal, contornar o bloqueio de IP está se tornando uma ferramenta importante para aqueles que enfrentam censura ou restrições de acesso ao conteúdo, bem como para usuários que tentam proteger seu anonimato e evitar sanções de sites e serviços.

Como faço para ignorar o bloqueio de IP?

Ignorar o bloqueio de IP é um processo no qual um usuário altera seu endereço IP externo para contornar as restrições de acesso a recursos. Dependendo dos objetivos e requisitos, existem várias maneiras de resolver esse problema com eficácia. Alguns métodos incluem o uso de servidores proxy, serviços VPN, bem como túneis SSH, cada um com seus próprios recursos e benefícios.

No entanto, é importante observar que, ao escolher um método para contornar o bloqueio, você deve considerar não apenas a eficiência, mas também a segurança. Muitas soluções podem ocultar seu endereço IP, mantendo o risco de vazamentos de dados ou conexões não confiáveis. Portanto, escolher a ferramenta certa para contornar o bloqueio é fundamental para manter o anonimato online e proteger os dados pessoais.

Na próxima seção, veremos as maneiras mais populares e confiáveis de contornar o bloqueio de IP.

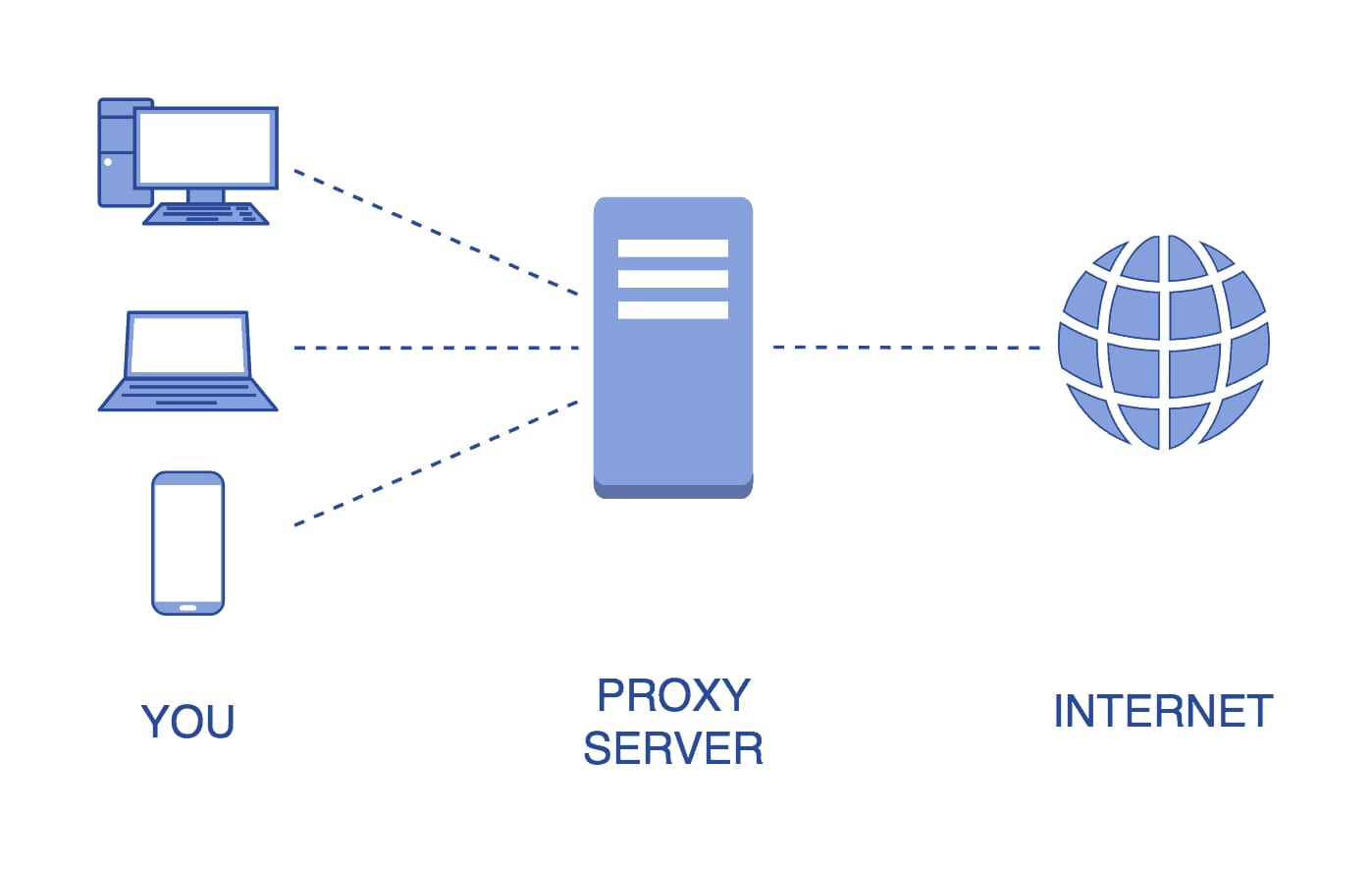

Proxy, SOCKS

Servidores proxyé um dos métodos mais populares de contornar o bloqueio de sites por endereço IP. Os proxies atuam como intermediários entre o usuário e o site, o que permite ocultar o endereço IP real do usuário e substituí-lo por um endereço de servidor proxy. Como resultado, sites e serviços veem apenas o IP do servidor proxy, e não o endereço original do usuário, o que ajuda a contornar o bloqueio.

Existem vários tipos de servidores proxy, cada um com suas próprias características:

- Os proxies HTTP são o tipo de proxy mais simples e mais comumente usado. Ele só funciona com tráfego HTTP, o que limita seu uso a determinados tipos de sites, como páginas da web. Um proxy HTTP não criptografa dados, o que o torna menos seguro em comparação com outras opções.

- Proxy HTTPS – Ao contrário do HTTP Proxy, esse tipo suporta criptografia de tráfego, o que aumenta a segurança. Um proxy HTTPS é adequado para sites que usam uma conexão segura, como serviços bancários ou compras online. Também é usado para contornar bloqueios em recursos HTTPS.

- Os proxies SOCKS são um tipo de proxy mais versátil e flexível. SOCKS (Socket Secure) funciona com qualquer tipo de tráfego, incluindo HTTP, FTP, POP3 e muito mais, tornando-o adequado para uso em uma variedade de aplicativos, como clientes de torrent, serviços de jogos e até streaming de vídeo. Um proxy SOCKS não altera o conteúdo dos dados, mas apenas os transmite, o que permite contornar bloqueios e censuras mais complexos.

MEIAS 5é a versão mais recente do proxy SOCKS que suporta autenticação e criptografia avançada. Isso torna o SOCKS5 um método mais seguro e confiável de contornar o bloqueio. Também é usado para contornar restrições geográficas, como acessar conteúdo no Netflix ou Hulu se o serviço bloquear usuários de determinados países.

No entanto, é importante observar que você precisa escolher um provedor confiável para usar um servidor proxy, pois alguns proxies gratuitos podem não ser confiáveis ou até mesmo inseguros. Não é recomendado usar servidores proxy sem verificar adequadamente sua reputação, pois isso pode levar ao vazamento de dados pessoais ou velocidades de conexão lentas.

Assim, o uso de proxies, especialmente SOCKS5, é uma das formas mais eficazes de contornar o bloqueio de sites por endereço IP, proporcionando ao usuário a oportunidade de acessar recursos bloqueados, mantendo o anonimato e a segurança.

Tor (roteador cebola)

Tor (The Onion Router) é uma rede gratuita e aberta projetada para garantir o anonimato e a privacidade dos usuários na Internet. Ele funciona com base no princípio da criptografia de dados multicamadas, que permite ocultar o endereço IP real e mascarar a atividade do usuário na Internet. No contexto de contornar bloqueios de IP, o Tor é um meio eficaz de acessar recursos bloqueados, especialmente em países fortemente censurados.

Como funciona o Tor?

Quando você se conecta à rede Tor, seu tráfego de internet passa por vários servidores intermediários chamados "relés". Cada nó descriptografa apenas uma camada entre muitas, "abrindo" apenas parte do caminho, sem saber de onde veio o tráfego e para onde está indo. Essa criptografia em várias camadas e tecnologia de transferência de vários nós torna o Tor uma das maneiras mais seguras e anônimas de contornar bloqueios.

- Criptografia multicamada: Todas as informações que passam pela rede Tor são criptografadas várias vezes (semelhante a um shell de cebola), o que torna muito mais difícil interceptar ou analisar.

- Usando retransmissões aleatórias: o Tor transmite dados por meio de retransmissões aleatórias, impossibilitando o rastreamento do caminho do tráfego. Cada nova solicitação passa por diferentes nós, o que aumenta o anonimato e a segurança.

- Nó de saída: O último nó da cadeia é chamado de nó de saída. É por meio dele que o tráfego entra na Internet e chega ao site de destino. É importante observar que o tráfego não é mais seguro neste nó e, teoricamente, o nó de saída pode interceptar dados se não estiver criptografado.

Benefícios do Tor:

- Alto nível de anonimato: O Tor oculta não apenas seu endereço IP, mas também sua atividade online, tornando-o ideal para contornar bloqueios e garantir a privacidade.

- Acessibilidade: O Tor é gratuito e acessível a todos os usuários, tornando-o uma das ferramentas mais populares para contornar a censura e proteger a privacidade.

- Ignorar restrições geográficas: O Tor permite que você acesse recursos bloqueados em sua área e até serviços ocultos na rede Tor (os chamados sites ".onion").

Desvantagens do Tor:

- Velocidade de conexão: Devido ao fato de que o tráfego passa por vários nós, a velocidade de conexão na rede Tor pode ser significativamente mais lenta do que ao usar uma VPN ou proxy. Isso pode ser um problema para usuários que valorizam altas velocidades, como streaming de vídeos ou jogos online.

- Necessidade de personalização: Para usar o Tor, você precisa instalar um navegador especial chamado Tor Browser, que requer algum conhecimento e pode ser inconveniente para iniciantes.

No entanto, o Tor continua sendo uma das ferramentas mais confiáveis e seguras para contornar bloqueios de IP, especialmente quando o anonimato e a privacidade são primordiais. É adequado tanto para contornar a censura quanto para proteger dados pessoais online.

VPN (Rede Privada Virtual)

VPN (Virtual Private Network) é uma tecnologia que permite criar uma conexão segura e criptografada entre o usuário e a Internet por meio de um servidor remoto. Com uma VPN, você pode ocultar seu endereço IP real, o que permite contornar bloqueios de sites mascarando sua localização e fornecendo acesso a recursos bloqueados. Uma vantagem importante de uma VPN é sua capacidade de criptografar todo o tráfego da Internet, proporcionando um alto nível de segurança e privacidade.

Como funciona uma VPN?

Quando você se conecta a uma VPN, seu tráfego de internet passa primeiro por um servidor seguro localizado em um país ou região diferente. Todos os dados transmitidos por meio de uma VPN são criptografados usando vários protocolos de segurança, como OpenVPN, IKEv2/IPsec ou WireGuard, tornando sua conexão protegida contra ameaças externas.

- Criptografia de dados: quando você envia dados por meio de uma VPN, eles passam por um túnel criptografado. Isso impede que terceiros, como hackers ou agências governamentais, interceptem ou espionem sua atividade.

- Alterando seu endereço IP: Uma VPN permite que você substitua seu endereço IP real pelo endereço IP do servidor ao qual você está conectado. Como resultado, sites e serviços online verão o endereço IP do servidor VPN, não o seu endereço real. Isso permite que você ignore as restrições geográficas e o bloqueio no nível do IP.

- Proteção contra rastreamento: como seu tráfego é criptografado e mascarado, uma VPN ajuda a protegê-lo contra rastreamento online. Isso é especialmente importante ao usar redes Wi-Fi públicas, onde os invasores podem tentar interceptar suas informações pessoais.

Benefícios de uma VPN:

- Ignorando blocos: Uma VPN é uma das formas mais populares de contornar bloqueios de IP. Ele permite que você acesse recursos bloqueados mesmo que eles não estejam disponíveis em sua região.

- Alto nível de segurança: Uma VPN criptografa todo o tráfego da Internet, garantindo que seus dados estejam protegidos contra espionagem e vazamento. Isso torna as VPNs uma ótima ferramenta para privacidade online.

- Flexibilidade: Os serviços VPN oferecem aos usuários uma ampla variedade de servidores em diferentes países, o que lhes permite escolher o melhor local para contornar bloqueios e proteger sua privacidade.

Desvantagens das VPNs:

- Redução de velocidade: Devido ao fato de que o tráfego passa por servidores adicionais e é criptografado, a velocidade da conexão com a Internet pode ser reduzida. No entanto, os serviços VPN modernos minimizam essa lentidão com servidores poderosos e protocolos modernos.

- Necessidade de pagamento: Muitos serviços VPN de alta qualidade exigem uma assinatura, especialmente se você deseja acessar um grande número de servidores, oferecer suporte a vários protocolos de segurança e velocidades rápidas. As VPNs gratuitas geralmente têm limites de velocidade e segurança.

Como tal, uma VPN é uma das ferramentas mais eficazes e versáteis para contornar bloqueios de IP, proporcionando um alto nível de privacidade e segurança. É a escolha ideal para quem valoriza o anonimato e a conveniência de acessar sites bloqueados.

Tunelamento SSH

O tunelamento SSH é uma tecnologia que permite criar canais seguros para transferência de dados entre o cliente e o servidor por meio de uma conexão SSH (Secure Shell) segura. Esse método é usado para contornar o bloqueio de IP, ocultando o usuário IP real e roteando o tráfego da Internet por meio de um servidor remoto. Os túneis SSH são particularmente úteis para contornar restrições que bloqueiam o acesso no nível de IP, como em redes corporativas ou censuradas pelo governo.

Como funciona o tunelamento SSH?

Quando você cria um túnel SSH, seu dispositivo estabelece uma conexão segura com o servidor usando o protocolo SSH. Todo o tráfego da Internet é então transmitido por esse canal seguro, e o tráfego de saída usa o endereço IP do servidor em vez do seu endereço real. Como resultado, os sites com os quais você interage veem apenas o endereço IP do servidor remoto, não o real, o que permite contornar o bloqueio de IP.

- Configuração do túnel: Para criar um túnel SSH, você precisa se conectar a um servidor que esteja fora da rede bloqueada e configurar o túnel usando a linha de comando ou ferramentas especializadas. Essa configuração pode ser um pouco complicada para iniciantes, mas não requer aplicativos ou instalações complicadas.

- Criptografia de dados: Todos os dados transmitidos pelo túnel SSH são criptografados. Isso garante que as informações não sejam interceptadas ou alteradas durante sua transmissão, tornando esse método seguro para uso em qualquer ambiente.

- Redirecionamento de tráfego: Depois que um túnel for estabelecido, seu tráfego de internet será redirecionado por meio de um servidor SSH e sites ou serviços online verão apenas o endereço IP desse servidor. Isso permite que você oculte sua localização e ignore bloqueios de nível de IP.

Vantagens dos túneis SSH:

- Alto nível de segurança: O SSH usa criptografia forte para proteger os dados, tornando-o um dos métodos mais seguros para contornar bloqueios e proteger informações pessoais.

- Flexibilidade e versatilidade: Os túneis SSH podem ser usados para qualquer tipo de tráfego (não apenas sites), incluindo FTP, IRC e outros serviços. Isso os torna úteis para casos mais complexos de evasão à censura.

- Fácil de configurar: Ao contrário dos serviços VPN, você não precisa instalar nenhum programa ou aplicativo especial para usar túneis SSH. Tudo o que você precisa é de acesso ao servidor e alguns comandos no terminal.

Desvantagens dos túneis SSH:

- Velocidade de conexão: Assim como em uma VPN, as velocidades de conexão podem diminuir devido ao tráfego roteado por um servidor remoto e ao processo de criptografia de dados.

- Necessidade de servidores: Para usar túneis SSH, você precisa de acesso a um servidor remoto que atuará como uma "ponte" para contornar o bloqueio. Isso pode exigir custo e esforço adicionais para configurar.

Em resumo, o tunelamento SSH é uma ferramenta poderosa para contornar blocos de IP, fornecendo um alto nível de segurança e flexibilidade, mas também requer algum conhecimento técnico para configurar e usar.

Anti-Detect Browser - Usando DICloak para contornar o bloqueio de IP

O DICloak é um navegador antidetecção de última geração que permite contornar efetivamente os bloqueios de IP e impedir que sua localização ou dispositivo real seja detectado. Ele foi projetado especificamente para mascarar as características exclusivas do seu navegador e dispositivo, como impressões digitais do navegador, tipo de sistema operacional e até mesmo configurações de rede que podem ser usadas para identificação.

Como o DICloak ajuda a contornar o bloqueio de IP?

- Oculte seu endereço IP real: o DICloak se integra a servidores proxy, o que permite ocultar seu endereço IP real e usar o endereço IP de um servidor remoto para contornar bloqueios. Isso ajuda a evitar restrições impostas ao seu endereço IP real, especialmente quando o acesso aos recursos é geográfico ou por outros critérios.

- Mascaramento de impressão digital do dispositivo: Ao contrário dos navegadores comuns, o DICloak altera as impressões digitais do dispositivo, como resolução da tela, tipo e versão do navegador, fontes usadas e outras configurações. Isso torna impossível criar um perfil de usuário preciso, mesmo que vários usuários se conectem ao mesmo recurso a partir do mesmo endereço IP.

- Uso de sessões exclusivas do navegador: O DICloak permite que você crie sessões separadas e exclusivas para cada conta ou atividade que você realiza na Internet. Isso reduz o risco de seu perfil de internet ser vinculado a sessões anteriores, mesmo que tenham usado o mesmo endereço IP.

- Proteção de impressão digital por dispositivo e navegador: Quando você usa o DICloak, seu navegador se ajusta automaticamente a várias condições, substituindo ou ocultando dados que podem ser usados para rastrear seu comportamento. Assim, mesmo que você o acesse novamente a partir do mesmo endereço IP, os sites não poderão identificá-lo por ações anteriores.

Usando o DICloak para ignorar bloqueios

O DICloak é ideal para usuários que encontram bloqueios com base em endereços IP ou impressões digitais do navegador. O uso dessa ferramenta permite ocultar todos os dados importantes que podem ser usados para bloquear e contornar as restrições definidas no nível do endereço IP. Este navegador antidetecção também é útil para quem trabalha com várias contas e deseja evitar a identificação por IP ou outros dados relacionados ao dispositivo.

Conclusão

Ignorar o bloqueio de IP é uma tarefa importante para muitos usuários da Internet, seja para contornar restrições geográficas, proteger seu anonimato ou acessar recursos bloqueados. Existem muitas maneiras de contornar esses bloqueios, cada uma com suas próprias características, benefícios e limitações potenciais.

UsarServidores proxy,Túneis SSH,VPN,TorouAntidetecção do navegadorsão todos métodos eficazes que ajudam a ocultar seu endereço IP real e mascarar sua conexão com a Internet. Cada uma dessas ferramentas tem seus próprios recursos exclusivos e pode ser aplicada dependendo das necessidades específicas do usuário, seja acesso seguro a sites ou gerenciamento de várias contas.

É importante lembrar que, embora esses métodos forneçam um alto nível de privacidade e anonimato, eles exigem cuidado ao configurar e usar. É importante escolher soluções confiáveis e seguras para garantir a máxima proteção contra bloqueios e ameaças na Internet.

Seja para contornar bloqueios de IP ou garantir a privacidade, esses métodos ajudarão você a controlar sua presença online e usar a Internet com eficiência, independentemente de sua disponibilidade em sua região.

Você está procurando um navegador que permita visitar qualquer site livremente? O DICloak Anti-Detect Browser é a escolha perfeita! Ele suporta configurações de impressão digital do navegador e do proxy, o que ajuda a contornar as restrições de acesso ao site. Clique em [Link] para download e registro. Após o registro, entre em contato com o suporte ao cliente para obter um bônus!

Perguntas Freqüentes

- O que é bloqueio de IP? O bloqueio de IP é um método no qual o acesso a um site ou serviço é restrito com base no seu endereço IP. Isso pode ser usado para bloquear usuários de determinadas regiões ou para evitar atividades suspeitas.

- Como posso contornar o bloqueio de IP? Para contornar o bloqueio, você pode usar métodos como servidores proxy, VPN, Tor, tunelamento SSH e navegadores anti-detecção. Essas ferramentas ocultam ou alteram seu endereço IP real, permitindo que você acesse sites bloqueados.

- O que é um servidor proxy? Um servidor proxy é um servidor intermediário que redireciona seu tráfego de internet mascarando seu endereço IP real. Ele ajuda a contornar o bloqueio e fornece anonimato na rede.

- Como o Tor funciona para contornar bloqueios? O Tor usa uma rede de retransmissores anônimos para rotear seu tráfego, fornecendo um alto nível de privacidade e permitindo que você oculte seu endereço IP real.

- O que é um navegador antidetecção e como ele ajuda a contornar o bloqueio? O navegador Anti-Detect mascara as características exclusivas do seu dispositivo e navegador, como impressões digitais do dispositivo e endereço IP, o que permite ignorar sistemas que usam esses dados para bloquear.

- Qual é o método mais seguro de contornar o bloqueio de IP? Para máxima segurança, é recomendável usar uma VPN ou Tor, pois eles fornecem criptografia forte e ocultam não apenas seu IP, mas também outros dados, como localização.

Ferramentas Gratuitas

Cookie Plugin

Gerador de UA

Gerador de Endereço MAC

Gerador de Endereço IP

Lista de Endereços IP

Gerador de Código 2FA

Relógio Mundial

Verificação de Anonimato

Verificador de Proxy

Verificador de Anúncios FB

Coleta Web com IA

Ferramentas SMM Grátis

Verificador de Shadowban do Twitter

Verificador de Nomes do Instagram