Avez-vous déjà cliqué sur un site web et vu un message indiquant qu’il est bloqué ou restreint ? Cela arrive plus souvent que ce que les gens imaginent. Les écoles bloquent les réseaux sociaux. Les bureaux bloquent certains outils. Le Wi-Fi public bloque de nombreux sites web par défaut. Dans la plupart des cas, le site n’est pas défectueux. L’accès est simplement limité par des règles, des filtres ou des systèmes de suivi.

C’est pourquoi de nombreux utilisateurs commencent à chercher comment contourner les sites bloqués. Ils ne cherchent pas à faire quoi que ce soit de mal. Ils veulent juste lire des informations, accéder à un outil ou finir leur travail. Le problème, c’est que tous les blocs ne se valent pas, et que toutes les méthodes ne fonctionnent pas dans toutes les situations.

Dans ce guide, vous apprendrez pourquoi les sites web sont bloqués, comment fonctionnent les différentes restrictions, et quelles méthodes sont réellement efficaces dans la vie réelle. Nous aborderons des techniques simples pour les filtres de base, ainsi que des solutions plus avancées pour les ordinateurs de travail et les blocs répétés. Chaque méthode est expliquée dans un langage clair, avec des exemples pratiques, afin que vous puissiez choisir la bonne approche en toute confiance.

Si vous souhaitez une compréhension claire et réaliste de la manière de contourner les sites bloqués de manière sûre et responsable, cet article vous guidera à travers tout ce que vous devez savoir.

Quels types de sites sont bloqués ?**

Tous les sites bloqués ne sont pas bloqués pour la même raison. Dans la plupart des cas, le blocage provient d’une règle réseau plutôt que du site lui-même. Les écoles, les bureaux et les réseaux Wi-Fi publics utilisent souvent des filtres web pour contrôler l’accès. Comprendre la raison du blocage est la première étape pour apprendre à contourner les sites bloqués en toute sécurité et correctement.

Les types de sites bloqués les plus courants incluent :

- Réseaux sociaux et plateformes de communication : Les sites web comme TikTok, Instagram, Facebook et les outils de messagerie sont souvent limités dans les environnements professionnels ou scolaires. L’objectif est généralement de réduire les distractions et de garder les utilisateurs concentrés. Dans de nombreux cas, un site de réseau social fonctionne normalement sur le Wi-Fi domestique mais affiche un message restreint lorsqu’il est ouvert sur un réseau de bureau. Cela signifie généralement que le réseau lui-même bloque l’accès.

- Sites de divertissement et de streaming : Des plateformes comme YouTube, Netflix, Spotify et les sites de jeux en ligne utilisent une grande quantité de bande passante. De nombreux réseaux les bloquent pour maintenir la vitesse d’internet stable pour d’autres utilisateurs. Vous remarquerez peut-être que les vidéos se jouent en douceur sur les données mobiles mais ne se chargent pas lorsqu’elles sont connectées au Wi-Fi de l’hôtel ou de l’entreprise.

- Sites web à risque de sécurité : Cette catégorie inclut les sites proxy anonymes, les pages torrents et les sites liés à des activités de malware ou de phishing. Ces sites sont bloqués pour protéger les appareils et les utilisateurs contre les dangers. Une situation courante est de voir une page d’avertissement apparaître dès que vous essayez d’ouvrir un site de téléchargement, parfois avant même que la page ait fini de charger.

- Sites web concurrents ou de données financières : Certaines organisations bloquent les sites concurrents, les plateformes de trading ou les outils financiers afin d’éviter les fuites de données ou les accès non autorisés. Dans un usage réel, la page tarifaire d’un concurrent peut être indisponible sur un réseau d’entreprise mais s’ouvrir sans problème sur une connexion personnelle.

- Blocages au niveau du site web ou du pare-feu : Parfois, le blocage vient directement du site web. Cela peut arriver à cause de votre adresse IP, de votre localisation ou de la configuration de votre navigateur. Cela apparaît souvent lorsque vous voyez un message « Accès refusé » ou un message de pare-feu, alors que le même lien fonctionne pour quelqu’un utilisant un autre réseau.

Chaque type de bloc pointe vers une cause différente. Une fois que vous comprenez quel type de site est bloqué et pourquoi, il devient beaucoup plus facile de décider comment contourner les sites bloqués de la bonne manière. L’essentiel est d’associer la solution à la raison du blocage, au lieu d’essayer des outils aléatoires sans en comprendre le risque.

Méthodes pour contourner les sites bloqués

Une fois que vous comprenez pourquoi un site web est bloqué, l’étape suivante est de choisir la bonne méthode. C’est particulièrement important sur les ordinateurs de travail ou les réseaux gérés, où les astuces simples cessent souvent de fonctionner. Beaucoup cherchent comment contourner les sites bloqués, mais la clé est d’utiliser le bon outil pour le bon type de blocage.

Voici des méthodes courantes, partant des options de base et évoluant vers des solutions plus avancées.

Méthode 1 : Utilisation de serveurs proxy

Un serveur proxy fonctionne comme une couche intermédiaire entre votre navigateur et le site web. Au lieu de visiter directement le site, votre demande passe d’abord par le proxy.

Cette méthode peut fonctionner sur des filtres réseau simples, comme ceux utilisés sur le Wi-Fi public. Vous ouvrez un site proxy, collez l’URL bloquée et consultez la page via le proxy.

Cependant, de nombreux réseaux professionnels bloquent déjà les services proxy connus. Les proxies n’isolent pas non plus les sessions du navigateur, ce qui signifie que le suivi et les drapeaux de session peuvent toujours se produire. Cela limite leur fiabilité sur les ordinateurs de travail.

Méthode 2 : Accéder à Internet avec le navigateur Tor

Tor Browser envoie votre trafic via plusieurs serveurs avant d’atteindre le site web. Cela aide à masquer votre position et peut contourner certaines restrictions régionales ou réseau.

Tor est utile pour une navigation axée sur la confidentialité, mais il est souvent lent. De nombreux réseaux d’entreprise bloquent par défaut les connexions Tor. Sur les ordinateurs de travail, Tor peut ne pas se connecter du tout.

Méthode 3 : Installation des extensions de navigateur

Certaines extensions de navigateur promettent de débloquer des sites web en acheminant le trafic par des chemins alternatifs ou en ajustant le comportement du navigateur.

Ces extensions sont faciles à utiliser sur les appareils personnels. Sur les ordinateurs de travail, ils sont souvent désactivés par les politiques administratives. De nombreuses extensions demandent également des permissions larges, ce qui peut créer des risques de sécurité.

En raison de ces limites, les extensions sont généralement une solution à court terme, et non stable.

Méthode 4 : Exploitation des raccourceurs d’URL

Les raccourcisseurs d’URL convertissent les liens longs en liens courts. Certains filtres de base ne bloquent que les domaines connus, pas les liens raccourcis.

Cette méthode peut fonctionner sur des filtres très simples. Il ne cache pas l’identité de votre navigateur ni ne protège votre session. Il est préférable de l’utiliser uniquement pour un accès rapide aux pages publiques.

Méthode 5 : Utilisation des archives web

Les services d’archives web stockent des versions sauvegardées de sites web. Si une page est maintenant bloquée, une version plus ancienne peut encore être disponible.

Cette méthode est utile pour lire du contenu ou faire des recherches. Il n’autorise pas l’interaction complète, les connexions ou les mises à jour en direct.

Méthode 6 : Changement de protocole (HTTP/HTTPS)

Dans de rares cas, passer de HTTP à HTTPS peut contourner un filtre faible.

Cela ne fonctionne que sur des systèmes obsolètes. Il ne contourne pas les pare-feux modernes ni la détection par navigateur. Le HTTPS devrait toujours être préféré pour la sécurité.

Méthode 7 : Accéder aux sites bloqués via Google Traduction

Google Traduction peut charger une page web dans son propre visualiseur. Vous collez l’URL bloquée dans la boîte de traduction et ouvrez la page traduite.

Comme la page se charge via Google, certains filtres scolaires ou de bureau le permettent. Cela convient mieux à la lecture d’articles, pas à des sites web ou des comptes complexes.

Lorsque les blocs proviennent des empreintes digitales du navigateur, de la liaison de session ou de comportements répétés des appareils, les méthodes de base ne suffisent plus. Dans ces cas, un navigateur anti-détection comme DICloak offre un moyen plus fiable d’accéder aux sites bloqués sur des ordinateurs professionnels.

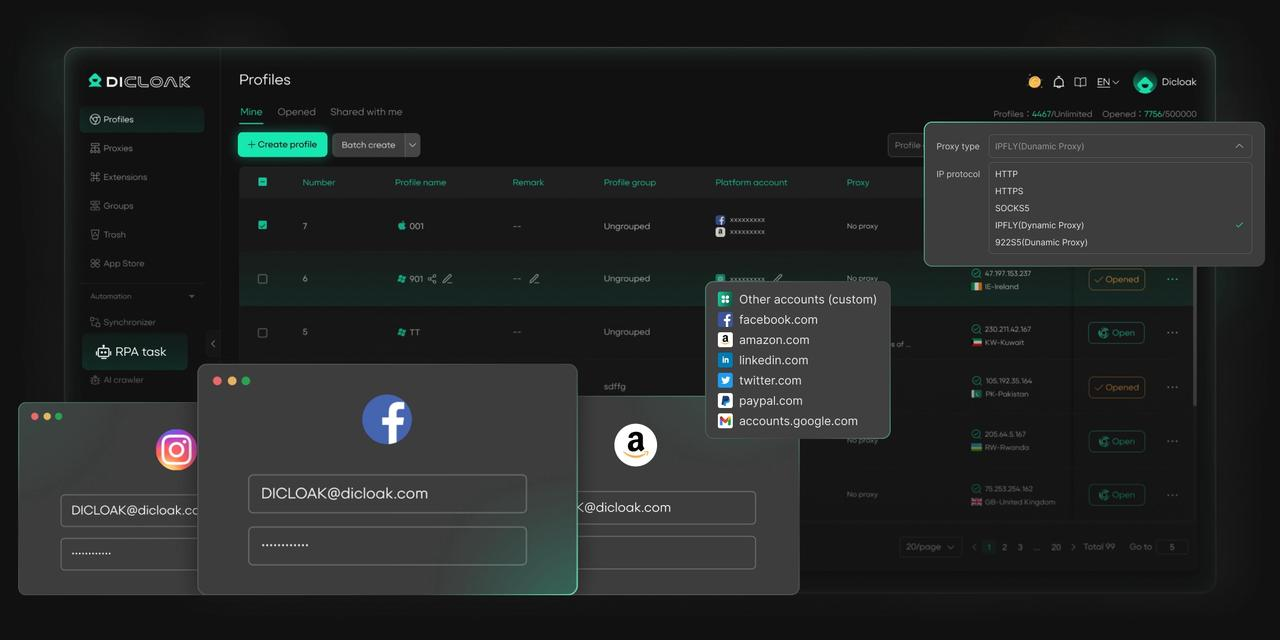

DICloak est conçu pour créer des profils de navigateur entièrement isolés. Chaque profil possède son empreinte digitale, ses cookies, son stockage et ses paramètres. Pour le réseau et le site web, chaque profil ressemble à un appareil réel différent.

Cette approche est particulièrement utile lorsque les utilisateurs sont bloqués à cause de connexions répétées, de dispositifs partagés ou de détection liée aux comptes.

Pourquoi utiliser le navigateur antidétection DICloak pour débloquer des sites web sur un ordinateur professionnel

Pour comprendre pourquoi DICloak est efficace pour les utilisateurs cherchant comment contourner les sites bloqués au travail, il est utile d’examiner comment fonctionnent les blocs modernes.

La plupart des systèmes d’entreprise ne reposent plus uniquement sur les règles de propriété intellectuelle. Ils analysent également les empreintes digitales du navigateur, les schémas de session et les comportements répétés. DICloak aborde directement ces questions.

- Isolation complète des profils de navigateur : Chaque profil DICloak s’exécute dans son propre environnement isolé. Les cookies, le cache et les sessions ne se mélangent jamais. Cela empêche le suivi intersession, une raison courante des blocs d’accès.

- Empreintes digitales réalistes et cohérentes : DICloak attribue à chaque profil une empreinte complète et cohérente de l’appareil. Cela aide le navigateur à apparaître comme un utilisateur normal et réel plutôt que comme une session répétée ou automatisée.

- Configuration du proxy et contrôle IP : Chaque profil navigateur permet une configuration proxy distincte. Cela permet à différents profils d’accéder à des sites web par différents chemins réseau sans chevauchement.

- Conçu pour un accès stable et à long terme : Contrairement aux figures rapides, DICloak est conçu pour un usage quotidien répété. Cela le rend adapté aux marketeurs, équipes à distance et professionnels travaillant sur des plateformes restreintes.

Comment configurer DICloak en 3 étapes

Mettre en place DICloak est simple et ne nécessite pas de compétences techniques profondes.

Étape 1 : Télécharger et installer DICloak

Téléchargez l’application et terminez l’installation sur votre ordinateur.

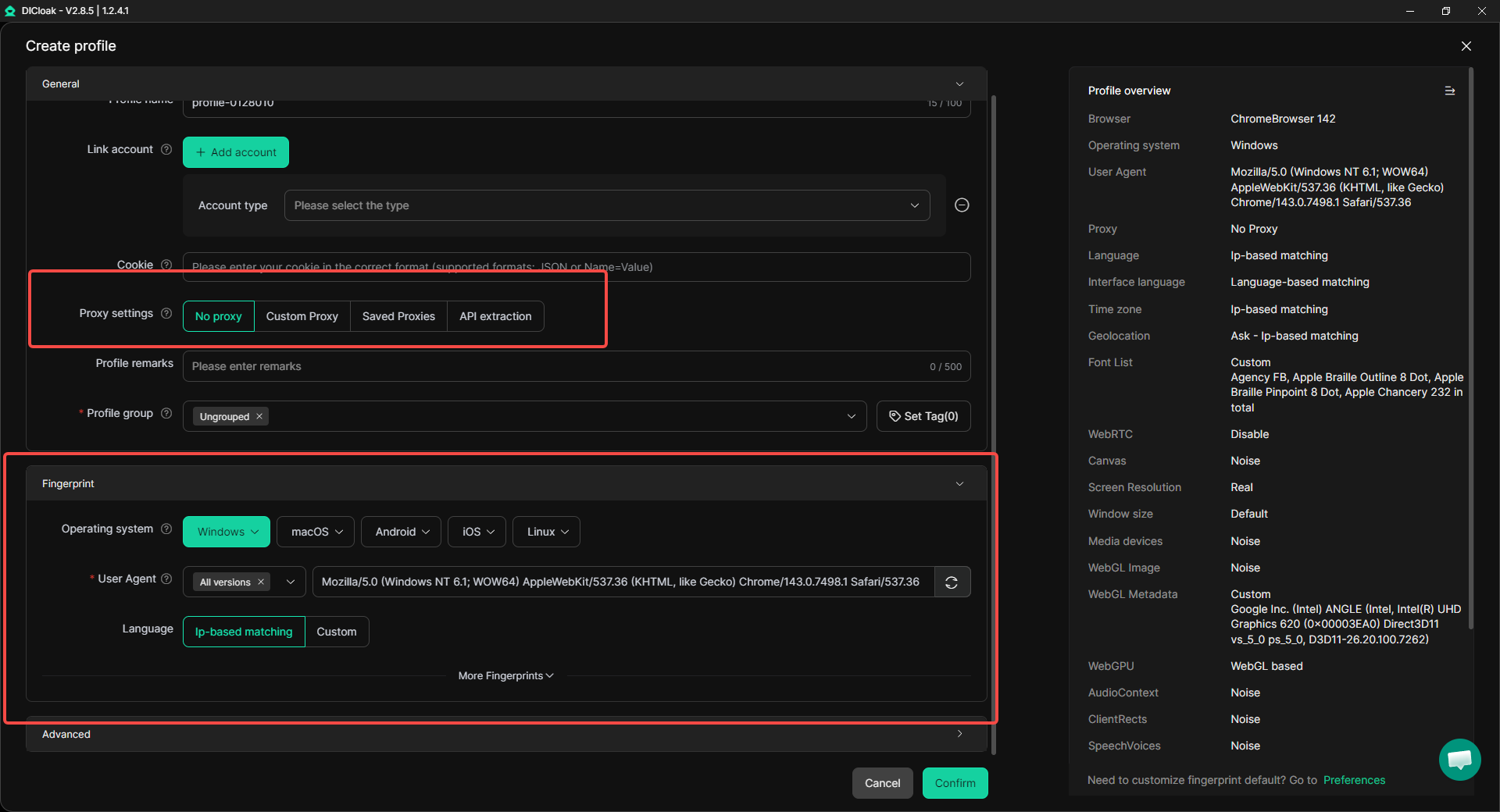

Étape 2 : Créer un nouveau profil de navigateur

Ouvre DICloak et crée un nouveau profil. Le système génère automatiquement une empreinte digitale unique. Vous pouvez assigner un proxy si besoin.

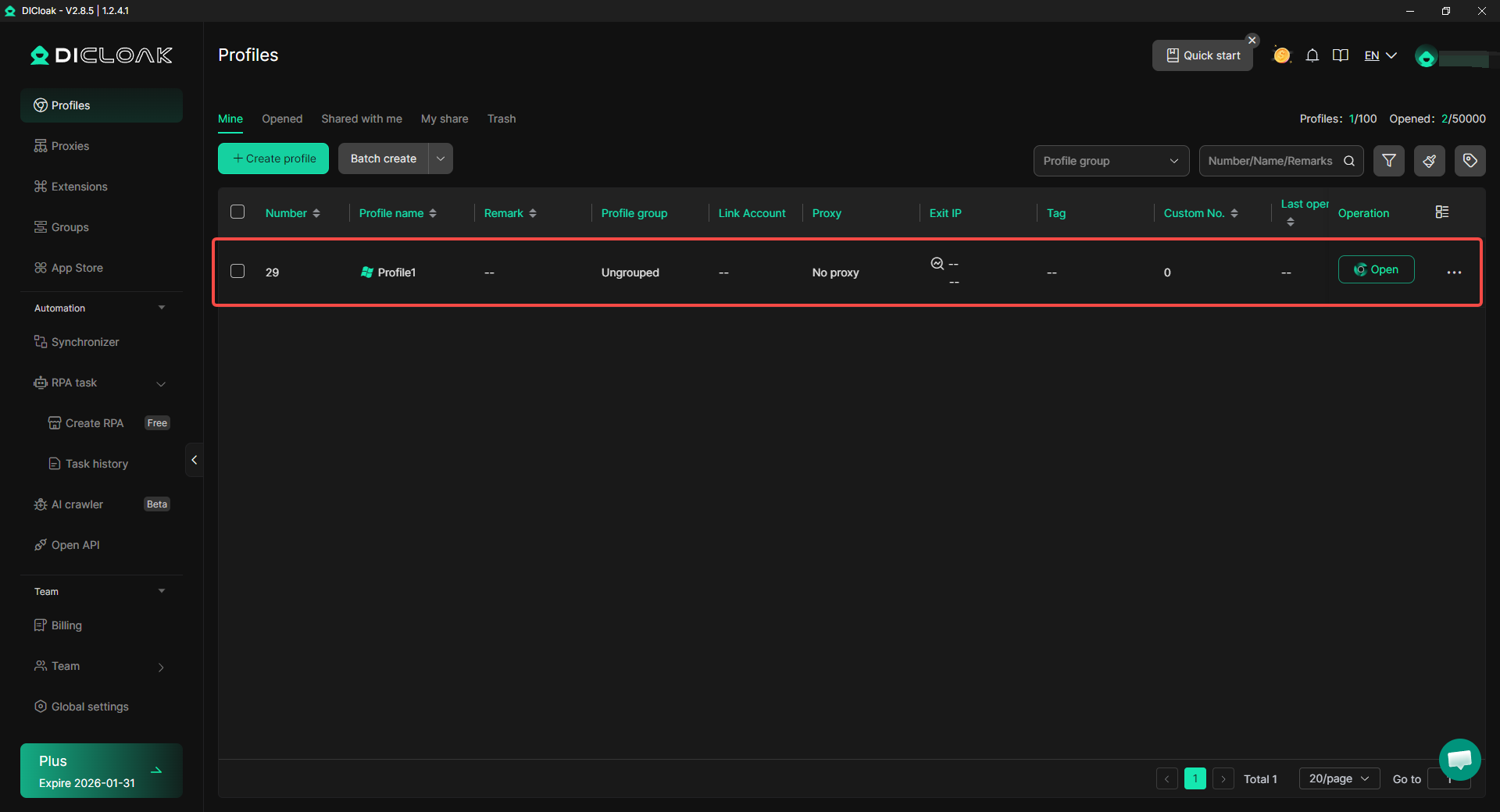

Étape 3 : Ouvrez le profil et accédez au site web

Lance le profil. Une nouvelle fenêtre isolée du navigateur s’ouvre. Vous pouvez désormais accéder au site bloqué dans cet environnement propre.

Chaque méthode ci-dessus propose une approche différente pour contourner les sites bloqués. Pour des filtres simples, des outils basiques peuvent fonctionner. Pour les ordinateurs de travail et la détection avancée, utiliser un navigateur anti-détection comme DICloak offre une solution plus stable et professionnelle.

Instructions spécifiques à chaque appareil pour contourner les sites bloqués (mobile et bureau)

Dans la section précédente, nous avons expliqué différentes méthodes et outils. L’étape suivante consiste à savoir comment contourner les sites bloqués sur des appareils spécifiques. Les blocs se comportent souvent différemment sur les téléphones portables et les navigateurs de bureau, donc la solution devrait correspondre à l’appareil que vous utilisez.

Contournement des blocages sur les appareils mobiles

Les appareils mobiles se connectent généralement via des applications, des navigateurs mobiles ou un Wi-Fi public. Les blocages sur téléphones et tablettes sont souvent plus simples que sur les ordinateurs professionnels, mais ils arrivent quand même.

Sur les smartphones, de nombreux blocages proviennent des réseaux Wi-Fi, pas de l’appareil lui-même. Une situation courante est lorsqu’un site web s’ouvre normalement sur les données mobiles mais tombe en panne sur le Wi-Fi d’une école ou d’un café. Cela signifie généralement que le réseau Wi-Fi filtre le trafic.

Pour les blocs basiques, charger une page via Google Traduction peut bien fonctionner sur les navigateurs mobiles. La page s’ouvre dans le visualiseur de Google, ce que certains filtres autorisent. C’est utile pour lire des articles ou des guides.

Pour la recherche, les archives web fonctionnent aussi bien sur mobile. Si le site en direct est bloqué, une version archivée peut tout de même se charger et afficher le contenu principal.

Si des blocages apparaissent après des connexions répétées ou une utilisation de compte sur mobile, le problème peut être lié au suivi des appareils ou des sessions. Dans ces cas, passer à un environnement de navigation isolé, plutôt que d’utiliser le navigateur mobile par défaut, devient plus important.

Solutions de navigateur de bureau

Sur les appareils de bureau, les blocages sont généralement plus stricts, surtout sur les ordinateurs professionnels ou scolaires. Des navigateurs comme Chrome, Firefox et Safari peuvent tous être affectés par les mêmes règles réseau.

Dans Chrome et Firefox, de simples blocages peuvent parfois être contournés en ouvrant du contenu via Google Traduction ou des archives web, notamment pour les pages textuelles. Cela fonctionne car le navigateur charge le contenu provenant d’une source tierce de confiance.

Les extensions de navigateur peuvent fonctionner sur des ordinateurs de bureau personnels, mais elles sont souvent désactivées sur les systèmes gérés. Sur les ordinateurs de travail, les politiques d’administration empêchent généralement les modifications des paramètres ou des extensions du navigateur.

Lorsque les blocs sont liés à des empreintes digitales du navigateur, des cookies ou des sessions répétées, changer seul de navigateur n’aide pas. Même passer de Chrome à Firefox peut toujours déclencher le même blocage.

Dans ces cas, utiliser un navigateur antidétection comme DICloak sur ordinateur offre une solution plus stable. DICloak crée un profil de navigateur entièrement isolé qui ressemble à un appareil réel séparé. Cela aide lorsque l’accès est bloqué à cause d’ordinateurs partagés, de connexions répétées ou de suivi à long terme.

Le point clé est le suivant : apprendre à contourner les sites bloqués ne se résume pas qu’aux outils. Il s’agit de choisir la bonne approche pour votre appareil. Les téléphones mobiles nécessitent souvent des solutions plus légères, tandis que les systèmes de bureau — en particulier les ordinateurs de travail — nécessitent généralement une isolation plus profonde pour éviter des blocages répétés.

Considérations à considérer pour apprendre à contourner les sites bloqués

Avant d’utiliser toute méthode, il est important de comprendre les aspects juridiques et éthiques. Apprendre à contourner les sites bloqués n’est pas seulement une question technique. Cela implique aussi des règles et des responsabilités.

Il n’existe pas de réponse juridique unique. Dans de nombreuses régions, l’utilisation d’un proxy ou d’un outil similaire n’est pas illégale en soi. Ces outils sont également utilisés pour les tests et les besoins métier. Les problèmes surviennent généralement lorsque vous contournez des restrictions sur un réseau ou un appareil que vous ne possédez pas, comme un ordinateur professionnel ou scolaire.

La plupart des entreprises et des écoles ont des politiques claires sur l’utilisation d’Internet. Contourner les filtres peut enfreindre ces règles, même si le site est légal. Sur les réseaux gérés, l’activité est souvent surveillée, et des tentatives répétées peuvent entraîner des avertissements ou des limites d’accès.

Une règle simple à retenir est la suivante : utiliser son propre appareil et réseau est moins risqué que de contourner les contrôles sur un système géré. Lorsqu’on apprend à contourner les sites bloqués, la méthode la plus sûre est de respecter l’environnement dans lequel vous vous trouvez et de demander l’accès lorsque cela est nécessaire pour le travail ou les études.

Conclusion

Les sites bloqués sont courants sur les réseaux professionnels, les écoles et le Wi-Fi public. Dans la plupart des cas, la restriction provient des règles du réseau, pas du site web lui-même. Comprendre la raison du blocage est la première étape pour apprendre à contourner les sites bloqués en toute sécurité.

Cet article expliquait des méthodes pratiques pour différentes situations et dispositifs. Certaines solutions fonctionnent pour des filtres simples, tandis que d’autres sont meilleures pour des blocs répétés ou avancés. Le choix de la bonne méthode dépend de votre appareil, de votre réseau et du type de restriction.

Apprendre à contourner les sites bloqués ne se limite pas à l’access. Il s’agit d’adopter la bonne approche, de respecter les règles et d’éviter les risques inutiles. Lorsqu’elles sont bien réalisées, ces méthodes vous aident à atteindre le contenu dont vous avez besoin de manière claire et responsable.

Foire aux questions sur la façon de contourner les sites bloqués

Est-il légal d’apprendre à contourner les sites bloqués ?

Apprendre à contourner les sites bloqués n’est pas illégal en soi. Le risque dépend de l’endroit où vous êtes et du réseau que vous utilisez. Utiliser son propre appareil et réseau est généralement plus sûr que de contourner les blocages sur un ordinateur professionnel ou scolaire, où des règles et politiques peuvent s’appliquer.

Pourquoi un site web fonctionne-t-il sur des données mobiles mais pas sur le Wi-Fi ?

Cela signifie souvent que le réseau Wi-Fi bloque le site. Les écoles, les bureaux et le Wi-Fi public utilisent des filtres pour restreindre certaines catégories. Comprendre cette différence vous aide à choisir la bonne façon de contourner les sites bloqués sans deviner.

Quelle est la manière la plus sûre de contourner les sites bloqués sur un ordinateur professionnel ?

Sur les ordinateurs de travail, les astuces de base échouent souvent car les blocs sont plus avancés. Lorsque les restrictions proviennent des empreintes digitales du navigateur ou des sessions répétées, l’utilisation d’un environnement de navigation isolé est plus fiable. C’est pourquoi certains utilisateurs choisissent les navigateurs anti-détection lorsqu’ils apprennent à contourner les sites bloqués dans des environnements professionnels.

Pourquoi les méthodes simples cessent-elles de fonctionner après quelques essais ?

De nombreux systèmes suivent les comportements répétés, les cookies et les empreintes digitales du navigateur. Après plusieurs tentatives, l’accès peut à nouveau être bloqué. C’est courant sur les appareils partagés. Savoir comment contourner correctement les sites bloqués signifie comprendre que l’isolement compte, pas seulement changer les liens.

Comment savoir quelle méthode utiliser pour contourner les sites bloqués ?

La meilleure méthode dépend de la cause du blocage.

- Les filtres réseau nécessitent souvent des méthodes d’accès indirect.

- Les blocages au niveau du site web peuvent nécessiter un environnement de navigation propre.

- Les appareils mobiles et de bureau se comportent différemment.

Comprendre d’abord le blocage facilite et rend la manière de contourner les sites bloqués beaucoup plus facilement et plus sûrement.

Outils gratuits

Extension de cookie

Générateur UA

Générateur d'adresse MAC

Générateur d'IP

Liste des adresses IP

Générateur de code 2FA

Horloge mondiale

Vérification Anonyme

Vérificateur de proxy

Vérificateur d'annonces FB

Extraction de données web par IA

Outils SMM gratuits

Vérificateur d'ombre bannissement Twitter